L’année 2012 sera-t-elle l’année de l’avènement du DNSSEC ? A en croire les grandes manœuvres en cours chez de nombreux acteurs américains, le renforcement de la sécurité des services DNS est en passe de fortement se concrétiser.

DNSSEC en quelques mots

Issu de travaux de l’Internet Society, le protocole DNSSEC (Domain Name System Security Extensions) a pour objectif d’associer des services d’intégrité et d’authenticité aux échanges DNS. Ces spécifications ont été publiées au sein de la RFC4033 de l’IETF (Internet Engineering Task Force).

Contrairement à SSL qui assure la confidentialité des échanges, DNSSEC apporte un mécanisme de signature des zones et des enregistrements DNS. Je ne rentrerais pas ici dans les détails du protocole et vous invite à visiter le site DNSSEC, riche en présentations et diverses informations techniques.

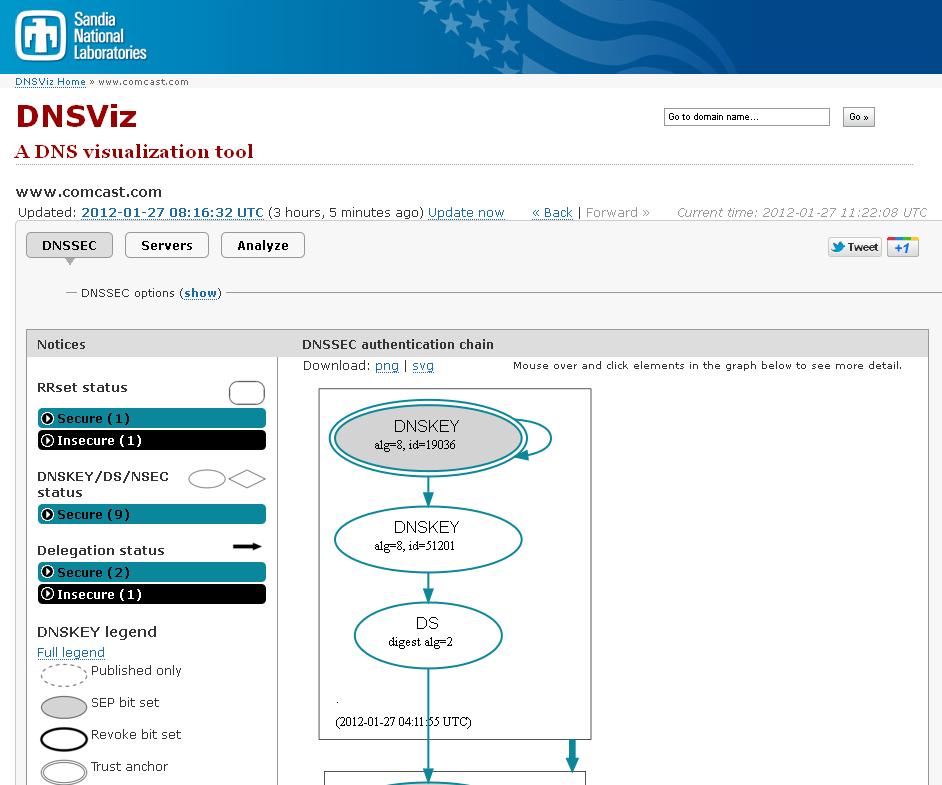

Sandia Labs a mis en place un outil de visualisation des chaines DNSSEC, accessible via une interface web : DNSViz

déploiement au coeur du réseau

Comme le souligne un article récent de NetworkWorld, les infrastructures cœur du DNS sont d’ores et déjà prêtes, puisque les serveurs racine ont été signés dès 2010.

Par la suite, toujours en 2010, DNSSEC a commencé la mise en place sur les infrastructures associées aux TLD majeurs (.edu, .gov, .org, .net). Début 2011, la société Verisign débutait la signature du TLD .com, qui représente à lui seul 45% des 220 millions de noms de domaines enregistrés.

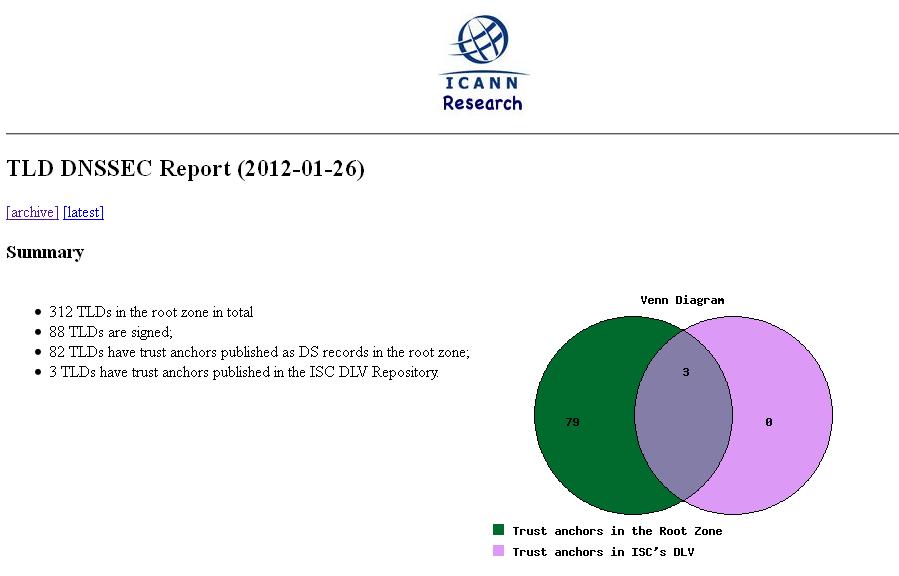

A ce jour, plus 80 domaines de premier niveau, sur environ 310, sont signés. L’ICANN (Internet Corporation for Assigned Names and Numbers) publie quotidiennement un tableau récapitulatif sur un site dédié.

DNSSEC au sein des domaines

Si le déploiement du cœur avance de manière significative, il n’en est pas de même pour les domaines. Selon Matt Larson, vice-président des laboratoires DNS de Verisign, seuls 41 bureaux d’enregistrements DNS accrédités auprès de l’ICANN sont, au 1er janvier 2012, en mesure de signer les noms de domaines qui leur sont confiés.

En effet, le mécanisme de signature DNS doit parcourir l’ensemble de la chaine : serveurs racines, serveurs TLD, serveurs des domaines des bureaux d’enregistrements, serveurs de zones et serveurs cache DNS.

Les initiatives ne manquent pourtant pas ces derniers mois :

- Verisign signerait 5.500 domaines .com et 2.000 domaines en .net, sur un total de 112 millions de domaines concernés, cela correspond début 2012 à 0,006% du parc

- l’hébergeur américain GoDaddy a mis en place en mars 2011 le support de DNSSEC pour quelques 51 millions de domaines dont il a la gestion

- l’opérateur Comcast a annoncé début 2012 avoir profité de la refonte de ses plates-formes DNS dans le cadre d’IPv6, pour y adjoindre le support DNSSEC, profitable à ses 20 millions d’utilisateurs aux Etats-Unis.

- la société Paypal signe tous ses domaines depuis décembre 2011

pour les utilisateurs

La chaine de confiance apportée par DNSSEC n’a de valeur que si l’utilisateur final est en mesure d’intégrer cette nouvelle promesse dans son écosystème.

Dans ce domaine également, les choses bougent, mais pas suffisamment pour envisager un support massif du DNSSEC dès les premiers jours de 2012. Néanmoins, l’utilisateur peut d’ores et déjà compter sur quelques outils :

- un plugin nommé DNSSEC Validator est disponible pour Firefox

- l’intégration dans le navigateur Chrome est en cours depuis un an

- de nombreux autres outils évoluent : voir la liste ici

A noter deux articles intéressants de l’Internet Society sur le support de DNSSEC au sein des navigateurs Firefox et Chrome :

les défis à relever

Si la structure amont du réseau semble de plus en plus opérationnelle d’un point de vue DNSSEC, la partie en aval évolue également rapidement, comme vu plus haut. Reste à connaitre le niveau d’implication qui va être celui des opérateurs Internet et des entreprises propriétaires des noms de domaines.

La réponse technique qui leur est apportée est en cours de déploiement, et pourrait bénéficier des chantiers autour d’IPv6, comme dans le cas de Comcast. La gestion de clés, que nous n’avons pas abordé ici, est par contre un point important pour lesquelles les entreprises n’ont peut-être pas encore eu de réponses.

Espérons que 2012 soit pour tous l’année où tous les maillons de la chaine DNSSEC vont pourvoir être reliés.

Vincent

crédit photo : © Alexandr Mitiuc - Fotolia.com

Vincent Maurin

Chez Orange Business, je suis en charge du domaine Sécurité au sein de la Direction du Développement des Produits et des Services. Mes expériences passées au cœur d'entités opérationnelles m'amènent à porter un regard particulier sur les difficultés de mise en œuvre des politiques et stratégies de sécurité pour les entreprises. Sécurité, efficacité et pragmatisme sont mes principaux axes de réflexion.