Chaque semaine, les auteurs du blog sécurité vous proposent de découvrir leurs Slurps.

Bonbons acidulés et sucrés en gélatine, les Slurps sont leur carburant principal, symbole de leurs coups de cœur, coups de gueule, coups de kick.

slurps présentation

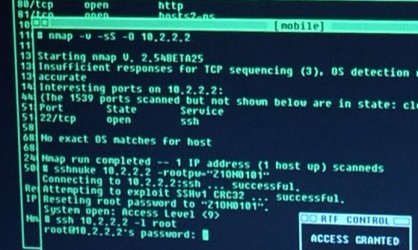

Dans la boite à outils de l’expert sécurité, il est judicieux de disposer de ce que certains nomment parfois « un couteau suisse ». Si ils ne sont pas vraiment récents, les outils nmap, nping et consorts ne font pas mentir l’adage « ce sont dans les vieux pots que l’on fait les meilleures soupes ».

Constituée de cinq utilitaires (nmap, ndiff, zenmap, nping et ncat), cette suite permettra à l’administrateur réseau et sécurité, de parfaire la topologie de son réseau ou bien de tester les faiblesses de sa politique de sécurité :

- nmap : outil d’exploration et d’audit par excellence

- ndiff : complément de nmap, il permet de comparer ses tests

- zenmap : l’interface graphique de nmap

- nping : une version du fameux « ping » des plus élaborées

- ncat : ou comment manipuler les sockets en un tour de main

slurps plus

La suite d’outils est libre et open-source, de quoi limiter le budget d’investissement de l’expert sécurité et de disposer d’un outil « fiable ».

Qu’il s’agisse de scanner les ports ouverts sur un équipement, d’en déterminer le système d’exploitation ou d’établir une cartographie du réseau, les nombreuses options offertes par chacun des outils sont nombreuses. Les performances sont aussi au rendez-vous, tout comme les possibilités offertes en termes de furtivité des scans.

Alors que rajouter de plus ? Qu’il ne manque que peu de fonctionnalités à ces outils ! Aussi rudimentaires soient-ils, ils demeurent robustes et complets. La maitrise de l’ensemble des fonctionnalités et options apparait rapidement des plus simples et permettra à chacun de trouver ici LA stratégie de tests qu’il souhaitait mettre en œuvre sans trouver de réelles limites aux outils.

slurps moins

Ces outils sont à l’administrateur ce que la hache et la lance étaient au chasseur préhistorique : efficace et performant mais fort peu intuitifs à la première utilisation et encore moins esthétique pour les parties de chasses mondaines.

Oui, il faut se rendre à l’évidence, l’utilisation de ces outils va de paire avec le mode « commande en ligne ». Oubliez les boutons et les onglets qui brillent et clignotent, optez d’entrée pour la lecture des « manpages » (ceux qui sont perdus ici débuteront leur longue qûete par la commande « man man »).

Certains regretteront la faible esthétique des rapports de tests. A l’heure où la sécurité doit aussi se vendre aux décideurs, un ou deux modules permettant de générer de jolis rapports PDF avec un logo de société seraient sans doute appréciés.

slurps bonus

Ceux qui souhaiteront aller plus loin dans l’utilisation des outils, notamment la mise en place de scripts à l’aide de NSE (nmap scripts engine), sont invités à obtenir au plus vite le guide de référence complet (voir ici).

Et comme tout bonne référence mondiale, nmap se voit également gratifié d’une présence non dissimulée dans quelques grands succès du box-office, de « Matrix » à « Jason Bourne », en passant par « Die Hard ». Une section du site est par ailleurs dédiée à l’apparition de nmap au cinéma.

Vincent Maurin

Chez Orange Business, je suis en charge du domaine Sécurité au sein de la Direction du Développement des Produits et des Services. Mes expériences passées au cœur d'entités opérationnelles m'amènent à porter un regard particulier sur les difficultés de mise en œuvre des politiques et stratégies de sécurité pour les entreprises. Sécurité, efficacité et pragmatisme sont mes principaux axes de réflexion.