Parmi les objectifs de la sécurité informatique, trois sujets sont particulièrement au coeur des préoccupations des utilisateurs:

- l'intégrité (non altération des données)

- la confidentialité (autorisation d'accès aux données)

- la disponibilité des données.

Autour de ces trois thèmes, voici une proposition de 10 outils, dans un ordre arbitraire, pour vous aider à sécuriser les données de votre poste de travail. La liste proposée exclut volontairement les applications de pare-feux, d'anti-virus et de lutte contre les logiciels malveillants car ces types d'applications méritent à eux seuls un article spécifique.

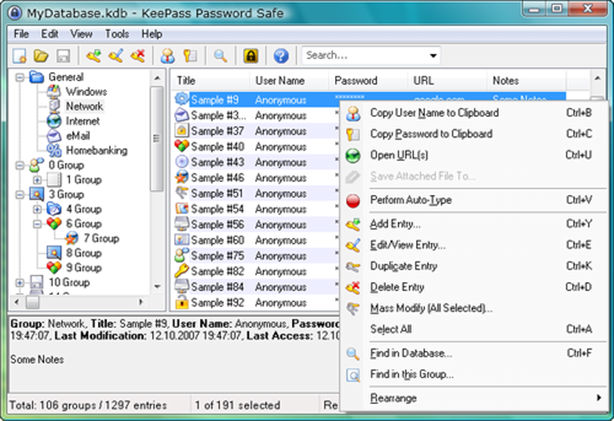

1. KeePass

La multiplication des mots de passe (messagerie, interfaces web, lecteur réseau, ...) est devenue la hantise des utilisateurs. KeePass est une des solutions "coffre-fort" les plus simples et ergonomiques.

Les mots de passe sont chiffrés hashés lors du stockage (SHA-256) et l'ensemble de la base est protégée elle aussi grâce à l'algorithme AES. A noter également, la protection du processus KeePass ainsi que celle des blocs mémoire utilisée. Une version portable est disponible pour usage avec une clé USB en mode nomade.

A lire également, notre article intitulé "2 recettes simples pour gérer ses mots de passe".

KeePass est disponible à l'adresse suivante : http://kepass.info/

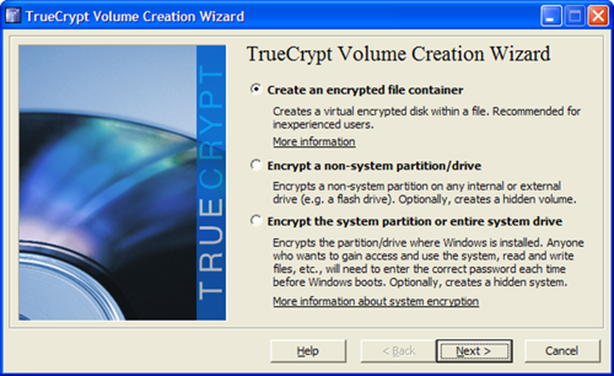

2. TrueCrypt

Il est parfois utile de mettre à l'abri des regards indiscrets certaines données confidentielles de l'entreprise. TrueCrypt vous offre la possibilité de créer rapidement et simplement un "coffre-fort" de données pour y stocker vos fichiers.

Outre la possibilité de créer un lecteur virtuel crypté chiffré - que vous associerez à une lettre de disque (exemple: Z:\) - l'application vous permet également de crypter chiffrer une partition, un disque dur ou amovible dans sa totalité. Pour les plus paranoïaques, il existe également la possibilité de créer un coffre-fort caché au sein d'un coffre-fort existant (voir la documentation pour plus de détails sur les avantages de cette technique).

TrueCrypt est disponible à l'adresse suivante : http://www.truecrypt.org/

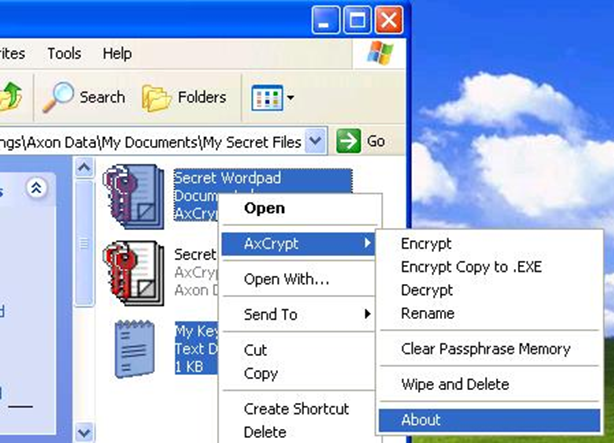

3. AxCrypt

Dans une approche similaire à celle de TrueCrypt, l'application AxCrypt permet quant à elle d'agir unilatéralement sur un fichier (ou un ensemble de fichiers) pour y appliquer des opérations de chiffrement/déchiffrement.

Deux fonctionnalités apportent un confort particulier pour les utilisateurs : la possibilité de générer un exécutable intégrant les fonctions de déchiffrement (lors de la communication d'un fichier chiffré à une personne ne disposant pas de AxCrypt par exemple), ainsi qu'une fonction de suppression sécurisée de fichiers (via un algorithme d'écrasement multi-cycles des données par des données aléatoires).

Ne vous attendez cependant pas à faire du chiffrement homomorphique !

AxCrypt est disponible à l'adresse suivante : http://www.axantum.com/axcrypt/

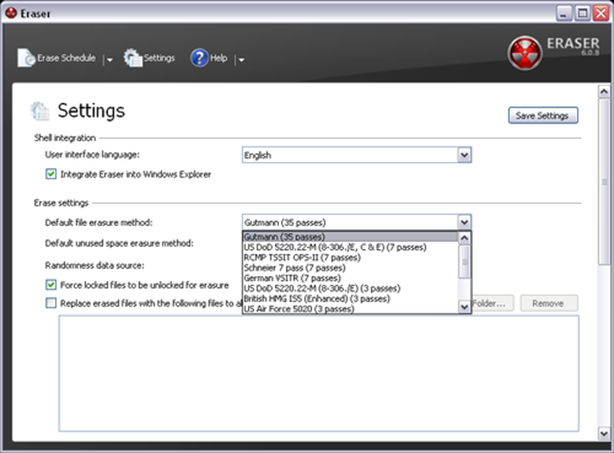

4. Eraser

Les personnes qui souhaiteraient utiliser des fonctions de suppression sécurisées trouveront au sein de l'outil Eraser une approche plus avancée que AxCrypt.

Outre la possibilité de choisir parmi un large choix d'algorithmes (Gutmann, US DoD, Schneier et autres spécifications gouvernementales), l'accès aux fichiers peut être bloqué durant les opérations de suppression, le contenu issu d'autres fichiers peut également être ajouté en fin de cycle pour "brouiller" les pistes. Autre usage apprécié : la programmation des opérations de "nettoyage" à une heure récurrente, chaque jour de la semaine ou chaque jour du mois.

Eraser est disponible à l'adresse suivante : http://eraser.heidi.ie/

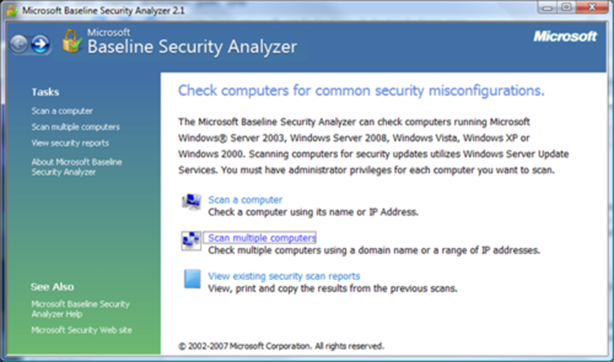

5. Microsoft Baseline Security Analyzer

Initialement destiné aux petites et moyennes entreprises, l'outil de Microsoft s'impose aujourd'hui comme indispensable à tout utilisateur qui souhaite déterminer l'état de sécurité de son poste conformément aux recommandations de sécurité Microsoft.

En complément de l'état des lieux effectué, l'application apporte de nombreux conseils quant aux correctifs spécifiques à apporter. Elle couvre la mise à jour et la configuration des produits Microsoft suivantes : Windows 2000/XP/Vista/Seven, Windows Server 2003/2008/2008R2, Internet Information Services 5.0/ 5.1/6.0, Microsoft Internet Explorer 5.01/5.5/6.0, Microsoft SQL Server 7.0/2000/2005 et enfin Office 2000/XP/2003.

MBSA est disponible à l'adresse : http://technet.microsoft.com/fr-fr/security/cc184923.aspx

6. Personal Software Inspector

Dans la même philosophie que l'outil MBSA, la société Secunia propose quant à elle un outil plus complet dans la mesure où son périmètre d'inspection ne se restreint pas à l'écosystème de Microsoft. Pour information, le rapport 2010 de Sécunia indique que 50% des vulnérabilités des 2 dernières années ont été trouvées dans les produits de 14 éditeurs majeurs.

Une analyse complète des fichiers éxécutables (exe, ocs, dll, ...) est croisée avec les signatures Secunia et donne lieu à l'élaboration d'un rapport indiquant à l'utilisateur la version actuellement installée aux côtés de la dernière version disponible. L'outil offre également la possibilité de patcher de manière automatique les applications qui le nécessitent.

A lire également, notre article intitulé "Secunia Personal Software Inpector: Faciliter le suivi des correctifs sur un poste de travail".

PSI est disponible à l'adresse suivante : http://secunia.com/vulnerability_scanning/personal/

7. Browser Check

La société Qualys, spécialisée dans les audits de vulnérabilités, met à disposition des utilisateurs un service d'audit et de conseil limité aux navigateurs web. L'outil nécessite l'installation d'un module complémentaire au navigateur, qui sera piloté via le portail Qualys Browser Check.

En environnement Windows, l'outil est en mesure de détecter les versions non mises à jour des applicatifs suivants : mises à jours de sécurité et support du système d'exploitation, Adobe Flash/Shockwave Player, Adobe Reader, FoxIt Reader, Microsoft Silverlight, moteur d'exécution Java, lecteurs multimédia Quicktime, Media Player, VLC, ... (liste non exhaustive).

Browser Check est disponible à l'adresse suivante : https://browsercheck.qualys.com/

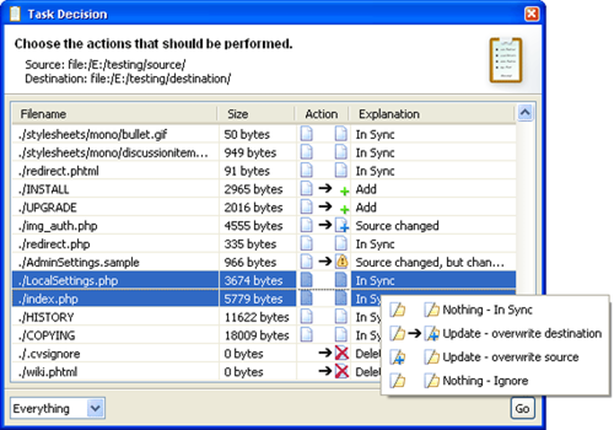

8. FullSync

Les utilisateurs soucieux de la disponibilité de leurs données, trouveront sans doute dans cet outil une première réponse de solution. La simplicité et l'ergonomie de l'application en font une application très simple à prendre en main.

Les systèmes de fichiers locaux et réseaux (accessibles via les protocoles FTP, SFTP et SAMBA) sont supportés. Couplé à la possibilité de planification des synchronisations (via paramétrage des minutes, heures, jours du mois, jours de la semaine, mois de déclenchement), il ne reste plus à l'utilisateur qu'à définir le mode de duplication : écrasement ou synchronisation des sources.

FullSync est disponible à l'adresse suivante : http://fullsync.sourceforge.net/

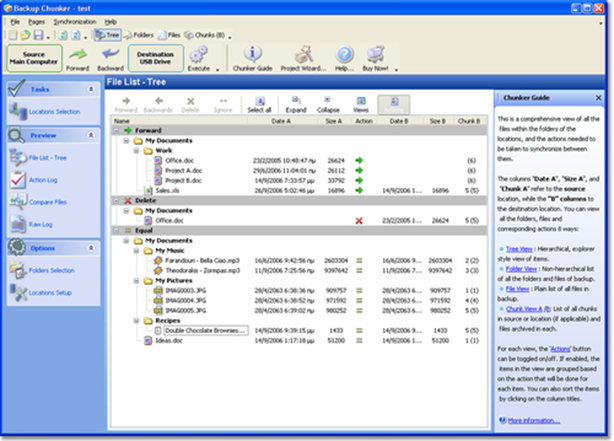

9. Backup Chunker

Dans la lignée de l'application précédente, Backup Chunker est plus aboutie en terme d'ergonomie. Les fonctionnalités offertes sont néanmoins comparables dans la version freeware.

En matière de différence avec l'outil FullSync, nous noterons les possibilités d'ajustement des paramètres plus pointues, dans les règles d'inclusion/exclusion notamment, ainsi que le support du protocole WebDAV. Une version "professionnelle" permet d'élaborer des scénarios plus complexes de synchronisation, comme par exemple des synchronisations multi-supports simultanées.

Backup Chunker est disponible à l'adresse suivante : http://www.xarka.com/chunker/

10. Le vôtre

Cette liste ne serait bien évidemment pas complète sans VOTRE outil de prédilection. Il est certain que vous utilisez au quotidien une application qui n'est pas listée ici.

Je vous invite donc à nous présenter votre outil, ses avantages/particularités mais aussi son caractère original ... à vos commentaires !

Vincent Maurin

Chez Orange Business, je suis en charge du domaine Sécurité au sein de la Direction du Développement des Produits et des Services. Mes expériences passées au cœur d'entités opérationnelles m'amènent à porter un regard particulier sur les difficultés de mise en œuvre des politiques et stratégies de sécurité pour les entreprises. Sécurité, efficacité et pragmatisme sont mes principaux axes de réflexion.