A la lecture d’une présentation réalisée lors d’une conférence blackhat sur la thématique « Embedded web server », je me suis soudain senti l’envie de jouer avec mon imprimante pour passer de la théorie à la pratique.

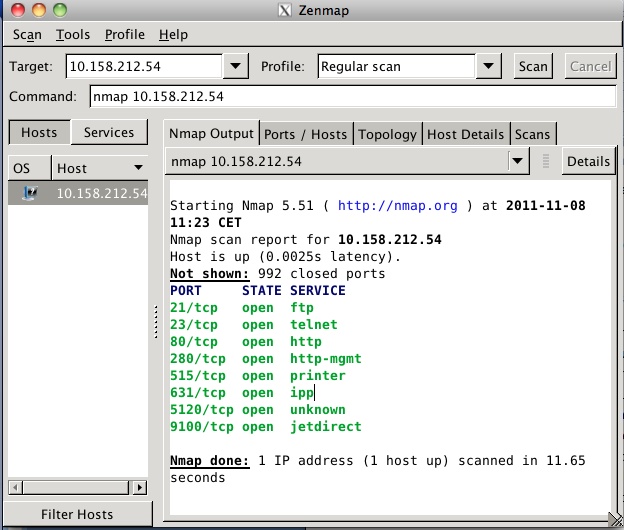

Un scan nmap et me voila en possession de tous les ports et services. Simple rapide et efficace, pourquoi changer une équipe qui gagne.

Raison 1: Rien n’est mis en œuvre pour lutter contre les techniques de base utilisée dans la reconnaissance des LAN.

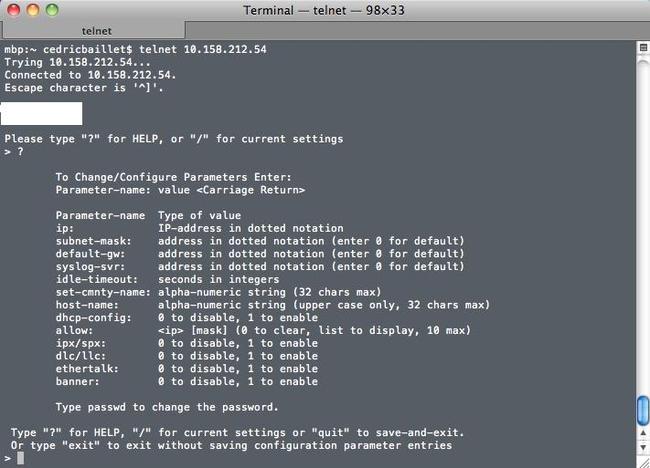

Tentative de connexion telnet. Réponse positive du serveur embarquée sans aucune demande de password. La vie est belle, qui en doutait ?

Il n’y a cependant que peu de paramètres accessibles, puisque l’on ne peut traiter que la configuration réseau. A part rendre l’imprimante inutilisable en changeant le paramétrage, il n’y a finalement que peu de chose possible sur ce service.

Raison 2 : depuis le temps que l’utilisation du SSH est conseillée, il est toujours rassurant de constater que la route est encore longue. Les métiers de la sécurité devraient fournir de l’activité même en période de crise.

Raison 3 : parce qu’un protocole comme telnet et en plus sans password, c’est un coup à déprimer un responsable sécurité.

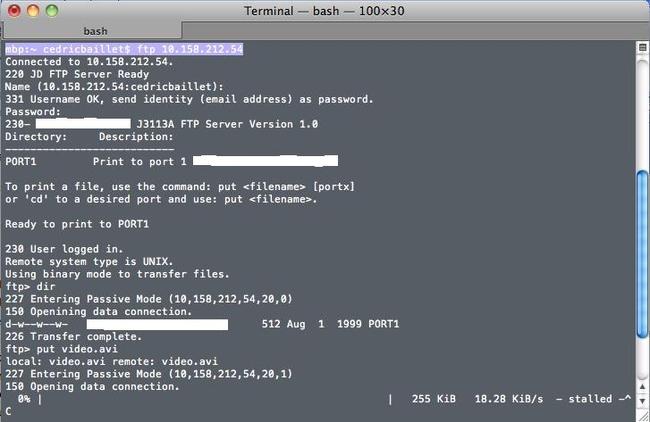

Tentative de connexion sur le serveur ftp … Demande de login/password … enter/enter … accès au serveur :-) Voila qui n’est pas très sécurisé.

Raison 4: voir raison 3. L’absence d’authentification, c’est mal.

Mais que puis-je donc faire à partir de la ? Essayons de pousser un gros fichier vidéo par exemple. Il n’est pas exclu qu’une mauvais gestion de gros volumes puisse bloquer l’imprimante. Après tout, elle n’est pas faite pour traiter des fichiers de 800 Mo. Résultat ? Le lancement d’une impression à une ligne par page reprenant caractère après caractère l’encodage du film.

Je considère pour ma part que nous sommes en face d’un petit déni de service fonctionnel et non écologique, en plus. En effet, sans personne pour interrompre une tache comme celle-ci, ce sont des milliers de feuilles qui sont gâchées. Imaginez ce que cela pourrait donner sur l’ensemble des imprimantes d’une entreprise.

Raison 5 : L’absence de traitement pour interpréter ce qui est envoyé à l’impression conduit à un comportement anormal.

Ah oui, cerise sur le gâteau, un arrêt brutal de l’imprimante – je n’ai trouvé que cela pour bloquer la tache lancée – a de grande chance de provoquer un bourrage papier. 10 minutes pour faire repartir la bête.

Raison 6 : et oui, ne jamais confier à un ingénieur une tache pratique. C’est tellement simple qu’il finit par s’y perdre. C’est bien connu, le chemin le plus court entre deux points n’est pas la ligne droite …

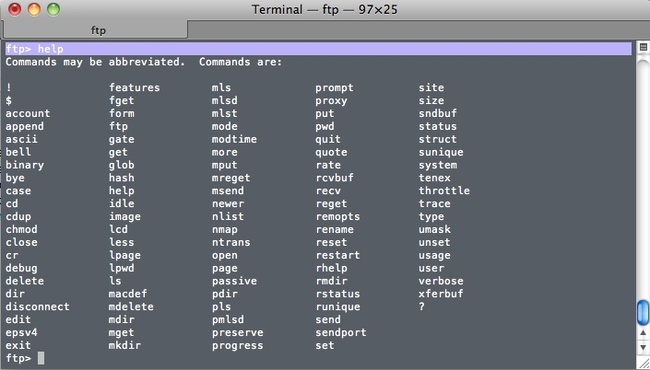

Bon maintenant, le plus simple pour avoir une idée complète des possibilités offertes est encore de consulter l’aide.

Le meilleur ? Bien que connecté en FTP, toutes les commandes systèmes sont parfaitement fonctionnelles. Un FTP particulièrement performant si l’on considère que je peux même m’amuser à configurer la barre de progression. Je suppose qu’une recherche sur Google me permettrait de trouver un mode d’emploi détaillé. C’est classique, mais cela peut ouvrir des possibilités comme le paramétrage de proxy ftp et http qui permettraient potentiellement d’intercepter de l’information de façon transparente. Tout ceci n’est donc pas si innocent qu’il n’y parait.

Raison 7: la gestion des droits n’a pas été créée pour être un sujet philosophique alimentant les blogs et les sujets du baccalauréat. Comment peut-on accepter qu’une connexion FTP se transforme en shell complet ?

Mais bon, étant fondamentalement adepte de l’interface graphique, j’ai finalement essayé le service web indiqué par NMAP. Une belle interface ! Tout est dedans, mêmes les paramètres « sécurité » à renseigner. Finalement, ce petit examen aura servi à quelque chose, je vais pouvoir configurer sérieusement mon imprimante. Je n’aurai plus à avoir honte dans le futur lorsque je lirai des choses sur ce sujet.

Raison 8 : parce que trouver une interface d’administration web sans le « s » à http de nos jours est tout de même regrettable. Ah oui, j’oubliais, toujours une absence de mot de passe…

La qualité de serveur web est par ailleurs malheureusement à retravailler. Un scan avec W3AF me propose une dizaine d’exploits à paramétrer pour aller plus loin… Pas vraiment un bon signe.

Raison 9 : Parce qu’un serveur web doit être configuré convenablement pour être sécurisé.

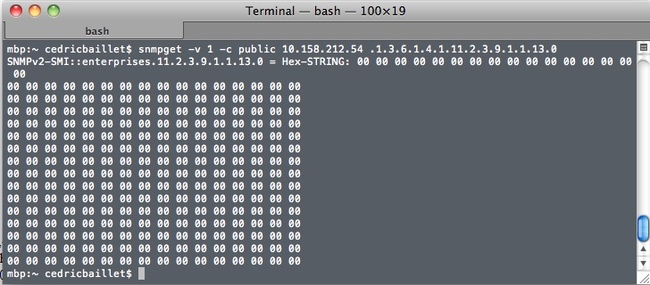

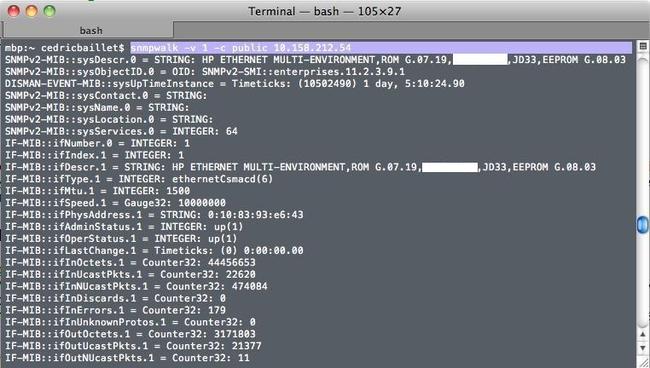

Après avoir regardé les protocoles telnet et http pour l’administration, le SNMP se rappelle soudain à ma mémoire. Comment ai-je pu l’oublier ? Un protocole qui permet d’avoir accès à tant d’informations. Après les premières découvertes, il y a forcément quelque chose qui remontera avec.

Il est parfois triste de constater que l’on a raison. Les communautés sont très logiquement par défaut et gérées d’une façon si discutable que la communauté « public » donne accès au mot de passe. On notera par ailleurs que le bon fonctionnement de cette communauté permet d’accéder à la plupart des paramètres de l’imprimante.

Raison 10 : Parce qu’il est difficilement acceptable de considérer que le password d’une imprimante soit accessible avec la communauté public en SNMP.

Ayant commencé mon post par « les 10 raisons de … », je vais m’arrêter là. Je reste cependant persuadé qu’il est fort probable de pouvoir allonger significativement cette liste.

La marque de mon imprimante ? Je la garde pour moi. Sachez cependant qu’elle remplit parfaitement sa fonction première.

Conclusion

Si ce post n’est pas une révolution en soit, le sujet ayant déjà été abordé par nombre de personnes plus compétentes que moi, il montre bien qu’il faut encore et toujours prêter attention à ce type de périphérique. Ils représentent une source de vulnérabilités toujours plus importante et pas encore assez contrôlée.

Pour ce qui est du cas particulier des imprimantes, si les pools partagés sont généralement gérés par des équipes compétentes qui durcissent les configurations, les imprimantes individuelles des managers subissent très rarement ce traitement. Les cibles les plus intéressantes restent donc vulnérables.

Une première vision des risques liés à ce simple petit examen pourrait être la suivante :

- DoS : désactivation de fonctions

- DoS : abus du service

- Confidentialité : accès à des informations sur la topologie du réseau

- Intégrité : capacité à modifier des éléments soft de l’imprimante ?

- Confidentialité : accès à des informations sur les documents des utilisateurs

- Intégrité : capacité à modifier les informations des clients ?

- Perte financière : surconsommation de papier & encre, indisponibilité du périphérique, perte de temps des utilisateurs, …

(?) Risque très probable mais non mis en évidence lors de mes manipulations.

Une longue liste pour un équipement utilisé depuis aussi longtemps que le sont les imprimantes...

Cedric

Cedric Baillet

Membre actif de la communauté sécurité d'orange Business Services, je suis aujourd'hui en charge, au sein de l'équipe marketing « sécurité », de la bonne prise en compte de la sécurité dans nos offres traitant des communications sur IP, et cela du mode cloud à l'intégré classique. Un large périmètre pour rencontrer des problématiques complexes sur le plan technique comme sur le plan organisationnel. Bref, un océan de motivation pour toute personne qui marche au challenge et à l'envie d'apprendre.