Moins visibles et moins spectaculaires que les attaques DDOS volumétriques, les attaques cherchant à exploiter les faiblesses des sites Internet sont pourtant tout aussi dangereuses pour l’entreprise. Souvent détectées tardivement, elles mènent souvent à des vols de données sensibles, qu’elles soient personnelles ou business.

Les données volées et les failles les plus fréquentes

À l’heure où les entreprises se préparent pour la GDPR et où l’OWASP publie un nouveau Top 10 des menaces visant les sites ou les applications Web, deux études, une générale publiée par F5, l’autre par Wavestone sur la sécurité des sites web des entreprises françaises, donnent à réfléchir sur la vulnérabilité de ce que les entreprises exposent sur Internet.

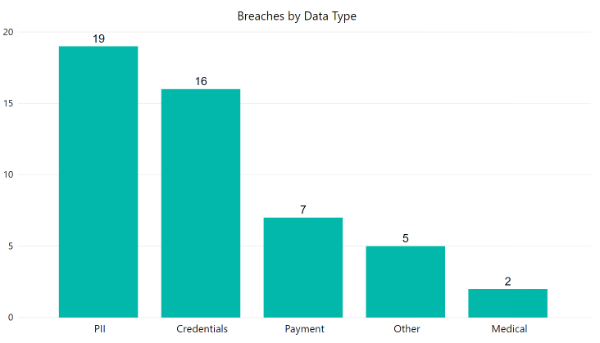

L’étude sponsorisée par F5, menée par l’université de Washington Tacoma, a examiné principalement les données de l’organisation PrivacyRights entre 2014 et 2017 et a établi un classement des vulnérabilités selon les standards du DBIR Verizon et de l’OWASP. Selon l’étude, les données personnelles (PII en anglais) sont, avec 38,78% des violations, le plus important type de données ayant fait l’objet d’une fuite. Elles sont suivies de près par les identifiants utilisateurs avec 32,65 %.

Source: F5 Academic Research: Web Application Attacks

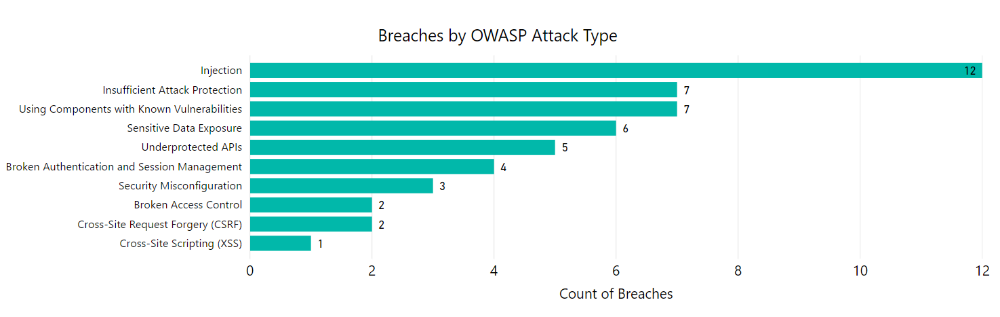

Quant aux méthodes permettant l’exfiltration de données, classées selon la typologie de l’OWASP, on retrouve avec quelque effroi, mais sans réelle surprise, l’injection SQL comme principal vecteur d’attaque ayant conduit à des fuites de données. Cette technique reste la plus populaire chez les attaquants car elle permet en général d’exfiltrer des données intéressantes avec un minimum d'efforts et de risques. Seconds ex aequo, nous retrouvons l’exploitation d’une mauvaise configuration de sécurité et l’utilisation d’un composant avec des vulnérabilités connues.

Source: F5 Academic Research: Web Application Attacks

À contrario, la vulnérabilité au Cross Site Scripting (XSS), souvent citée dans les études antérieures comme un risque majeur, n’a été que très peu utilisée pour exfiltrer des données business (moins d’un cas sur 10). Cette menace a été donc justement rétrogradée en septième position dans le classement OWASP 2017.

Si l’on considère que les vulnérabilités connues et les mauvaises configurations sont, selon l’OWASP, en général assez faciles à corriger en mettant à jour un ou plusieurs composants de la chaine de publication du site ou de l’application, on peut légitimement considérer que la sécurité des sites web est très souvent négligée.

Les sites web des entreprises françaises sont vulnérables

Cette négligence est également relevée par Wavestone dans une publication récente menée auprès de 155 sites français testés (38 sites Intranet et 117 sites Internet) car tous les sites testés présentaient au moins une vulnérabilité ! Si l’étude ne détaille pas les 47 failles testées, les rédacteurs indiquent avoir examiné «des failles incluant le contrôle d’accès, la qualité du chiffrement, la diffusion d’informations techniques superflues, le traitement des communications, etc.».

Le constat de Wavestone est donc sans appel et va dans le sens de l’étude de F5 : sur l’ensemble des sites testés, 54 % ont au moins une faille de sécurité grave et 40% des sites ayant déjà subi un audit de sécurité sont encore vulnérables ! On peut aisément en déduire que malgré les recommandations des auditeurs, les recommandations ne sont pas ou mal appliquées. Certes, il y a des graduations dans les vulnérabilités car dans 22% des cas, un seul paramètre était en cause, mais dans 31 % des cas, les rédacteurs de l’étude estiment que tout est à revoir !

Comment en est-on arrivé là ?

La digitalisation et la facilité à développer rapidement et à moindre coût des sites web grâce aux méthodes agiles, aux frameworks conviviaux et aux applications de partage de code ont favorisé la publication de plus en plus de ressources sur Internet. À ce titre, l’étude F5 rappelle les principales vulnérabilités publiées au cours des 3 dernières années et relatives au développement Internet :

- 76 CVE relatives aux Templates HTML

- 3 CVE relatives aux « custom HTML Elements »

- 4 CVE relatives au Shadow DOM

- 14 CVE relatives aux HTML Imports.

À titre d’exemple, la faille ayant touché Apache Struts2, publiée ce printemps par Talos (CVE-2017-5638), affectait plus de 29 millions de sites et a été semble-t-il été exploitée grâce à des kits disponibles sur Internet.

La vitesse de publication de ces ressources est également de plus en plus grande et pour des durées de vie souvent très brèves, de quelques jours à quelques semaines, pour couvrir un évènement ou accompagner une opération commerciale, par exemple. Sans parler des erreurs comme celles consistant à mettre en ligne des versions de pré-production mal ou pas sécurisées mais contenant de vraies données.

Ces sites ou applications développés ou publiés rapidement le sont aussi, la plupart du temps, à la demande des métiers sans intervention des équipes de sécurité : la sécurité est vue comme un surcoût et ajoutant un délai risquant d’impacter le projet.

Ceci peut expliquer en grande partie les résultats de l’étude Wavestone.

Peut-on le corriger ?

Oui, sans aucun doute, et le Règlement Général sur la Protection des Données va probablement aider au changement des mentalités. Pour moi, dès lors que les montants des amendes seront pris en compte par les entreprises en cas de non-respect du RGPD, le processus de vérification et de correction des vulnérabilités web s’enclenchera. Les outils d’audit de code, d’audit de vulnérabilités et bien sûr les WAFs (Web Application Firewalls) seront les outils principaux de cette transformation.

Il faudra cependant du temps à mon avis pour que ces aspects sécurités soient pris en compte dès le démarrage des projets relatifs à des développements Internet et trouvent le bon équilibre entre agilité des développements web modernes et sécurité des données exposées sur Internet.

Pour aller plus loin

Cybersécurité : les 5 réflexes de l'entreprise digitale vigilante Sachez réagir en cas de cyberattaque

Philippe Macia

Après un passé de formateur, d’opérationnel IT, d’avant-vente technique et de responsable service client, j’ai rejoint l’équipe sécurité d’Orange Business en tant que chef de produit. Je suis très attaché à l’expérience utilisateur et à la simplicité d’administration des solutions que nous créons. Mes maîtres mots : partage du savoir, logique, pragmatisme et simplicité.