L’attaquant ou hacker n’est pas toujours celui que l’on croit.

Lorsque l’on parle d’attaquant (ou hacker), la première image qui nous vient à l’esprit est celle du pirate solitaire, effectuant ses attaques depuis son sous-sol. Si ce type d’attaquant existe bel et bien (eh oui !), il est important de savoir qu’il n’est pas le seul à peut-être vouloir vous nuire.

En effet, il arrive que, la menace vienne de l’intérieur (vengeance, espionnage…). En 2015, IBM Security révélait que 60% des attaques visant des entreprises provenaient de l’intérieur.

Outre son origine, il est également important de connaître les motivations de l’attaquant…

Quelles sont les motivations de l’attaquant ?

En règle générale, un attaquant peut décider d’agir :

- pour des raisons financière (escroquerie, contrats…),

- Par activisme (on parle alors de « hacktivisme ») volonté de défendre une cause,

- Malveillance,

- Goût du défi ou par jeu (on parle alors de « script kiddies »)

Pour satisfaire ses motivations, il ou elle cherchera en priorité à :

- Voler vos identifiants / mots de passe

A l’instar d’une porte d’entrée et ses clés, c’est le premier rempart vers vos biens. S’ils ne sont pas assez robustes, le voleur n’aura aucune difficulté à prendre ce qu’il est venu chercher. - Compromettre vos systèmes / applications

Perturber, voire interrompre vos activités, voler des données dans le but de les revendre ou nuire à votre réputation. - Vous escroquer

Tromper votre vigilance de manière à vous soutirer de l’argent ou des informations personnelles sensibles (copie de documents officiels, etc.).

Les méthodes employées par les attaquants pour arriver à leurs fins

Maintenant que nous connaissons l’attaquant et que nous savons ce qu’il veut, il ne nous reste plus qu’à comprendre comment il va s’y prendre pour arriver à ses fins.

Nous avons tendance à penser qu’il existe autant de méthodes d’attaque qu’il existe de canaux de communication. C’est assez vrai. Cependant, trois sortent vraiment du lot :

1. L’hameçonnage ou filoutage (« phishing » en anglais) et ses dérivés,

2. L’ingénierie sociale (« social engineering » en anglais),

3. L’attaque par force brute (brut force).

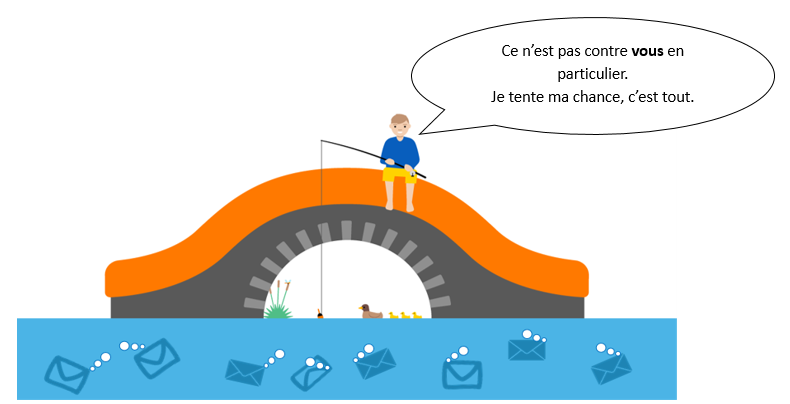

L’hameçonnage est sans conteste l’attaque la plus courante et celle qui fait le plus de victimes. De prime abord, on pourrait considérer que cette attaque devrait être un sous-groupe de l’ingénierie sociale. Néanmoins, nous avons décidé de la traiter comme un cas à part car, on peut (presque) tout y faire : escroquerie, vol de données, récupération de logins / mot de passe, transmissions de pièces jointes corrompues. C’est un peu la Mary Poppins des attaques. Comment ? L’attaquant envoie un mail à un grand nombre de personnes, de manière ciblée ou non, en se faisant passer pour une personne ou un organisme légitime, potentiellement connu des destinataires.

4 recommandations à suivre pour ralentir l’attaquant

Lorsqu’il s’agit de particuliers, bien souvent, l’attaque est opportuniste, en revanche, quand il s’agit d’entreprises, c’est le contraire. Et si une personne malveillante vous cible en particulier, elle arrivera certainement à ses fins. A moins qu’elle ne perde patience et passe à quelqu’un d’autre.

Voici donc 4 « astuces » à suivre pour limiter les dégâts, voire faire échouer l’attaquant (surtout s’il est pressé) :

#1 – On ne laisse rien par « défaut »

Mot de passe, identifiants, codes pin, etc. Il ne faut jamais laisser la valeur par défaut. Généralement, celle-ci est créée par le constructeur et il n’est vraiment pas difficile de les retrouver sur internet.

#2 – Des mots de passe robustes

On ne le répètera jamais assez ! Un mot de passe, c’est comme votre porte d’entrée. Si vous voulez correctement protéger vos biens, il se doit d’être « blindé ». Ce qui veut dire : suffisamment long, comportant des majuscules, minuscules, caractères spéciaux et des chiffres.

Voir les recommandations de l’Agence Nationale de Protection des Systèmes d’Information (ANSSI)

#3 – Un antivirus et des correctifs (mises-à-jour)

Assurez-vous de disposer d’antivirus sur vos équipements. Assurez-vous également que la base virale soit régulièrement mise à jour.

Et enfin, tenez-vous informé sur la version des outils informatiques et systèmes que vous utilisez (existence de vulnérabilités, correctifs, etc.).

#4 – Vigilance constante

Les attaquants commenceront toujours par vouloir tromper votre vigilance alors, soyez attentif et posez-vous les bonnes questions. Par exemple :

- Est-ce que je connais l’individu ou l’organisme qui veut entrer en contact avec moi ?

- Est-il normal que l’on me demande ces informations ou, d’effectuer ces actions ?

- Pourquoi me demande-t-on de garder cela secret ?

- Cette offre parait irréelle ? L’est-elle ?