Afin de compléter les différents bulletins que nous avons pu vous proposer autour des attaques en déni de service distribué (DDoS), les experts sécurité de notre division des Orange Labs (Division Recherche et Développement) nous ont proposé de partager plus largement leur retour d'expérience sur le sujet.

Hormis quelques changements de dates, de localisation géographique et les noms de certaines des parties en présence, toutes les informations présentées ci-après sont bien réelles.

Je tiens à remercier personnellement Emmanuel BESSON et Pierre ANSEL des Orange Labs pour toutes ces informations : sans eux, cet article n'aurait pas existé !

Rentrons maintenant dans le vif du sujet, tout commence en mai 2008.

fin mai 2008 : début de l'attaque

Les équipes opérationnelles d'une filiale d'Orange à l'étranger alertent les équipes sécurité du Groupe : plusieurs attaques en déni de service distribué (DDoS) frappent le site institutionnel d'un client majeur de la filiale, causant une indisponibilité répétée des services hébergés pour les utilisateurs légitimes. Dans le même temps, deux autres attaques ciblent des services d'infrastructure, et notamment le service DNS local.

Une cellule de crise est rapidement mise en place, réunissant les experts sécurité du Groupe afin, dans un premier temps, de rassembler le maximum d'informations sur l'origine, la nature et les cibles des attaques, puis de préparer et enfin mettre en œuvre rapidement les actions permettant de limiter les dégâts causés par la cyber-agression, voire d'éliminer la menace.

Les deux axes retenus sont donc les suivants :

- identification exhaustive de l'attaque : il s'agit de tracer l'attaque pour essayer d'en retrouver les origines, ou du moins les points de peering par lesquels elle entre sur les infrastructures pour se concentrer vers le client

- évaluer les moyens permettant de stopper l'attaque, trois solutions étant envisagées :

- bloquer le trafic préalablement identifié au plus près des sources via une collaboration des ISP véhiculant l'attaque (technique de blackholing)

- renforcer les défenses locales en re-paramétrant certains pare-feux ou en durcissant les configurations des serveurs attaqués

- doter localement la filiale de sondes actives complémentaires pour analyser et bloquer l'attaque

une semaine plus tard : premières contre-mesures

Grâce aux moyens de détection implantés sur les réseaux internationaux, les trois adresses IP ciblées par les attaques sont identifiées, ainsi que pas moins de 16 routeurs de cœur relayant le trafic impliqué dans ces dernières et 7 points de peering avec autant de partenaires opérateurs.

Ces derniers sont immédiatement contactés et sollicités pour tracer les origines de l'attaque et mettre en œuvre les fonctions de blocage dont ils sont -éventuellement- équipés.

Dans le même temps, les équipes opérationnelles déclenchent un blackholing (Trou-noir) pour l'une des adresses ciblées par l'attaque. Succinctement, cette technique consiste à modifier les configurations de routage du réseau d'infrastructure afin que tous les routeurs poubellisent le trafic qui les traverse à destination d'une adresse IP donnée. Elle vient évidemment à bout de cette première composante de l'attaque.

Toujours dans le même temps, avec l'aide des experts sécurité du Groupe, les équipes locales reconfigurent les pare-feux protégeant leur infrastructure DNS et parviennent à bloquer la seconde composante de l'attaque qui la ciblait.

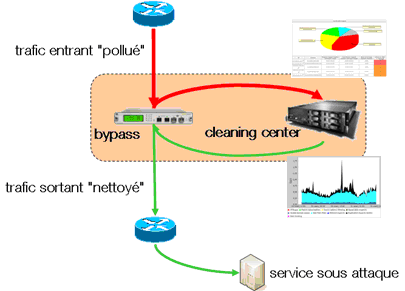

Toutefois, la dernière composante de la campagne de DDoS ciblant le client final demeure, les deux solutions ci-avant n'étant dans ce cas pas applicables. Les experts proposent alors de déployer une solution de nettoyage de trafic ("cleaning center") issues de leurs travaux et spécifiquement développée pour contrer les attaques DDoS.

flash-back : la solution décisive

La solution proposée offre des capacités de manipulation de trafic afin de purifier ce dernier en temps réel grâce à des fonctions de filtrage intelligent.

En effet, la difficulté inhérente aux attaques DDoS réside dans leur apparente légitimité, puisque les requêtes malveillantes utilisent des ports "autorisés", et produisent des paquets a priori "bien formés". En ce sens, les pare-feux et autres Intrusion Prevention Systems (IPS) restent inefficaces face à la majorité des attaques DDoS.

Il devient ainsi possible de protéger plusieurs services critiques simultanément attaqués, la définition d'un service protégé pouvant être très large (ensemble du trafic), mais aussi plus ciblée, voire très spécifique (exemple : requêtes d'un certain type vers une machine donnée). Bien entendu, le module est doté d'une interface permettant d'assurer une surveillance en temps réel et de paramétrer la protection à chaud.

La filiale demande alors à bénéficier de cette technologie afin de protéger ses clients sous attaque.

début juin 2008 : l'attaque cesse

Mi-juillet 2008. La cellule de crise valide le déploiement expérimental du "Cleaning Center". Le Cleaning Center est positionné en mode "monitoring" au niveau des points de peering de la filiale et voit donc passer l'intégralité du trafic à destination des clients de l'opérateur local ayant formulé une demande de protection. Les équipes locales ont bénéficié d'une formation pour être en mesure d'activer le mode "protection" en cas d'occurrence d'une nouvelle attaque.

L'attaquant en a-t-il finit ? Non. Nous verrons qu'il reviendra à la charge !

Jean-François

crédit photo : photobank.kiev.ua - Fotolia.com

Jean-François Audenard

Au sein de la direction sécurité du Groupe Orange, je suis en charge de la veille sécurité et de la sensibilisation à la sécurité. Franchise, optimisme et bonne-humeur sont mes moteurs quotidiens