Que devient un smartphone, dénué de tout système de sécurité, oublié en pleine jungle urbaine ? Ce sont les questions auxquelles ont tenté de répondre les experts de Symantec au travers du projet "Smartphone Honey Stick".

le pot de miel

Associés à la société Perspective Inc., les chercheurs de Symantec ont eu la (mauvaise ?) idée d'abandonner volontairement 50 smartphones au coeur de cinq grandes villes nord-américaines : New-York, Washington, Los Angeles, San Francisco (Etats-Unis) et Ottawa (Canada).

Laissés à l'abandon dans des lieux publics très fréquentés, les 50 smartphones avaient été préalablement truffés d'applications chargées de tracer les moindres déplacements de ces derniers et surtout l'utilisation qui pourrait en être faite.

Les smartphones sont aujourd'hui de formidables outils sur lesquels se côtoient informations personnelles et informations professionnelles. Il paraissait donc judicieux pour les chercheurs de Symantec d'analyser en quoi ces informations pouvaient intéresser celui ou celle qui se retrouverait en possession du smartphone.

le smartphone abandonné

Les smartphones laissés à l'abandon (et à leur triste sort) ne disposaient d'aucun mécanisme de sécurité pour y accéder (mot de passe ou autres). Comme indiqué dans le document de synthèse "The Symantec Smartphone Honey Stick Project", les principaux objectifs de l'étude étant d'analyser les menaces "humaines" qui pèsent sur un tel objet égaré, à savoir pour celui ou celle qui le retrouve :

- la probabilité d'accès aux données

- la probabilité d'accéder aux applications et données professionnelles

- la probabilité d'accéder aux applications et données personnelles

- la probabilité d'accès aux applications selon leur type

- la probabilité de rendre le smartphone à son propriétaire

- le temps écoulé avant accès au smartphone ou son déplacement

En complément, il est considéré que l'accès au smartphone (applications et données) peut être réalisé dans l'un des objectifs suivants :

- identification ou localisation du propriétaire pour lui rendre son bien

- curiosité à propos du contenu

- recherche d'informations ayant de la valeur

- utilisation du smartphone à des fins personnelles (appels, accès Internet)

- initialisation du téléphone pour réutilisation ou revente

applications et données abandonnées

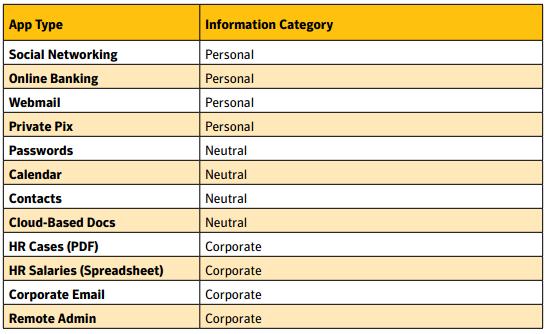

Chaque smartphone s'est vu doté d'un ensemble d'applications aux noms et icônes explicites, mais dont les fonctionnalités étaient limitées voir quasi-nulles. Dans certains cas, les applications pouvaient simuler un mauvais fonctionnement en renvoyant simplement un message d'erreur à l'utilisateur :

Source Symantec Smartphone Honey Stick Project

Leur seul rôle était la collecte des évènements utilisateurs (accès à l'application par exemple) et leur communication au sein d'une infrastructure centrale dédiée à l'étude. Un mécanisme de suivi GPS était également couplé à l'ensemble afin de collecter les mouvements du smartphone.

A noter également :

- de faux mécanismes de sécurité avait été implémenté sur certaines applications : l'utilisateur se retrouvant parfois face à une fausse mire d'authentification, qui était pré-remplie.

- la liste des contacts était restreinte et contenait une entrée portant le tag "Moi" afin de rendre simple l'identification du propriétaire du smartphone

résultats intéressants ?

Les chercheurs de Symantec concluent leur étude par un certain nombre de résultats qui devront être fortement comparés à la faiblesse de l'échantillon utilisé. Même si tout cela semble apporter des éléments de réflexion intéressants, le fait est que seuls 50 smartphones ont été utilisés et que peu d'informations sont connues sur les caractéristiques des environnements urbains (trafic du nombre de passants, configuration des lieux, plages horaires durant lesquelles les smartphones ont été abandonnés .... etc).

Pour les plus impatients, une infographie a été publiée en guise de synthèse des résultats :

Source Symantec Smartphone Honey Stick Project

Les principaux chiffres à retenir selon les chercheurs :

- un accès à l'équipement a été fait dans 96% des smartphones retrouvés

- un accès aux applications et données personnelles a eu lieu dans 89% des cas

- un accès aux applications et données professionnelles a eu lieu dans 83% des cas

- un accès aux applications et données personnelles et professionnelles a eu lieu dans 70% des cas

- dans 50% des cas, les personnes ayant retrouvé le smartphone ont contacté le propriétaire

Parmi les statistiques plus détaillées, on notera que les données sensibles sont fortement la cible des usages enregistrés :

- des tentatives d'accès à la messagerie professionnelle ont eu lieu dans 45% des cas

- les données estampillées "Ressources Humaines" ont été accédées dans 53% pour les "Salaires" et 40% pour les "Dossiers".

- les tentatives d'accès à l'application "Administration à distance" a eu lieu dans 49% des cas

La curiosité arrive en bonne position au classement des usages :

- au moins un accès à une application ou des données a été enregistré dans 96% des cas

- les accès à des photos personnelles ont eu lieu dans 72% des cas

- les accès à des applications bancaires ont eu lieu dans 43% des cas

- les accès à des comptes personnels (médias sociaux, messagerie) ont eu lieu dans 60% des cas

- les accès au fichier "mots de passe" ont eu lieu dans 57% des cas

Si les statistiques restituées semblent apporter une vision du "verre à moitié plein" (dixit Symantec), dans la mesure où 50% des smartphones ont été restitués, au vu des chiffres cités plus haut, le lecteur pourra également avoir une vision du "verre à moitié vide".

recommandations

Quels enseignements tirer de cette étude ? Peu de choses à mon sens, si ce n'est les principes basiques repris dans l'étude, à savoir le besoin de mettre en oeuvre des politiques de sécurité adaptées aux usages (personnel et professionnel par exemple). Ainsi que la nécessité de :

- ne pas abandonner son smartphone en pleine rue (sic!)

- activer un niveau de protection minimale comme préconisé dans les bons guides d'usage.

Pour aller plus loin, je ne peux que vous conseiller quelques lectures complémentaires sur ce blog :

- codes malveillants sur mobile : conseils pour les utilisateurs professionnels

- touchez pas à mon BYOD

- slurps sécurité - kick #12 - la sécurité mobile

Vincent

credit photo : © vege - Fotolia.com

Vincent Maurin

Chez Orange Business, je suis en charge du domaine Sécurité au sein de la Direction du Développement des Produits et des Services. Mes expériences passées au cœur d'entités opérationnelles m'amènent à porter un regard particulier sur les difficultés de mise en œuvre des politiques et stratégies de sécurité pour les entreprises. Sécurité, efficacité et pragmatisme sont mes principaux axes de réflexion.