Скорость цифровой трансформации в промышленном секторе возрастает по мере внедрения технологий Индустрии 4.0. По мнению специалистов KPMG, в период до 2024 года промышленные предприятия потратят на автоматизацию до 232 миллионов долларов, а в BI Intelligence считают, что количество роботов на заводах вырастет с 237 миллионов единиц в 2015 году до 923 миллионов в 2020-м.

Оборотной стороной потенциальный выгоды цифровой трансформации является необходимость принятия и минимизации новых рисков — а эти риски вполне реальны. Согласно заявлению Министерства внутренней безопасности США, критически важные инфраструктурные объекты и сети находятся под непрекращающимися кибератаками, а в Центре правительственной связи Великобритании (спецслужба, ответственная за ведение радиоэлектронной разведки и обеспечение защиты информации органов правительства и армии — GCHQ) указывают, что «ряд инфраструктурных узлов и сетей с большой степенью вероятности уже подвергся подобному нападению».

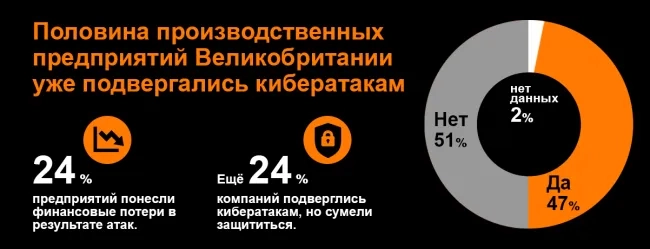

«Все больше и больше компаний подвержены риску нападения, и производители обязаны предпринять срочные меры для защиты от растущей угрозы», — говорит Стивен Филсон, исполнительный директор Ассоциации производственных предприятий Великобритании. Неготовность обезопасить себя может обернуться для компаний потерей прибыли и персонала, а государству стоить финансирования проектов национального значения, подчеркивают в Ассоциации, отмечая при этом, что «почти половина британских предприятий уже испытывают последствия кибератак».

Интернет угроз

Одной из наиболее известных кибератак в истории остается операция по внедрению вируса Stuxnet в систему управления центрифугами на заводе по обогащению урана в Иране в 2007 году. Однако эта атака — не единственная в своем роде.

-

В 2017 году похожей атаке подверглись электрораспределительные сети Ирландии и неназванная АЭС в США.

-

В 2016 году кибератаке подверглись сразу несколько европейских энергетических компаний.

-

В 2015 году хакеры нанесли серьезный ущерб компьютерным системам сталелитейного завода в Германии, а на другом краю света использовали троян под названием Duuzer для кражи коммерческой информации с серверов промышленных предприятий в Южной Корее.

-

В августе 2012 года была проведена скоординированная массированная кибератака на предприятия нефтегазового сектора Саудовской Аравии; заражению подверглись 30 тысяч компьютеров. На ликвидацию последствий атаки ушло две недели.

-

В прошлом году на одном из неназванных нефтеперегонных заводов в Саудовской Аравии была предпринята попытка спровоцировать взрыв нефтехранилища посредством взлома компьютерной системы.

Недавно был обнаружен новый тип вируса под названием Trident, который поражает системы контроля оборудования (SIS) и после внедрения может нарушать или изменять алгоритмы любых процессов, контролируемых подобной системой.

Речь уже не идет об опасности исключительно для инфраструктуры. Специалисты компании Trend Micro совместно с исследователями из Миланского технического университета обнаружили ряд уязвимостей в некоторых современных роботизированных системах и контроллерах, которые могут быть использованы злоумышленниками для того, чтобы влиять на качество производства. Например, какая-либо критически важная деталь, сделанная с отклонением от норматива всего в один миллиметр, может привести производителя к репутационным и финансовым потерям, особенно если следствием нарушения станет авария, происшествие или человеческие жертвы.

Компании подвергаются атакам вне зависимости от размера. Небольшие компании, выполняющие заказы для крупных корпораций, могут стать объектом атаки с тем, чтобы через их компьютерные системы добраться до информационных систем их более крупных партнеров. В истории уже есть пример, когда крупный производитель мобильных устройств вынужден был остановить конвейер из-за вируса, попавшего в систему предприятия с компьютера стороннего поставщика.

По мере интеграции информационных систем опасность подвергнуться атаке становится все более ощутимой. В первую очередь преступников интересуют коммерческие данные, включая информацию о платежных картах и реквизитах клиентов. Успешная атака всего на один узел информационной системы может привести к серьезным проблемам. Кто будет возмещать ущерб в случае порчи товара или доставки по неверному адресу? Или кому отвечать за то, что недовольный работник использовал рабочее место для взлома информационной сети?

Целью атаки не всегда является кража денег. Довольно большая часть атак совершается с целью получения доступа к коммерческой тайне, производственным планам и другой значимой информации. Осознавая всю опасность ситуации, в 2017 году Австралия, США и Великобритания подписали с Китаем соглашение о недопустимости подобных атак. Однако стоит помнить, что в мире остается много подконтрольных и неподконтрольных государствам групп, готовых использовать любую возможность для кибератаки.

Ничего нельзя принимать на веру

Производственные предприятия стоят на втором месте по частоте кибератак. Согласно отчету IBM X-Force report за 2017 год, порядка 24% компаний, входящих в Ассоциацию производственных предприятий Великобритании, понесли потери в результате атак. Но если количество атак настолько велико, то почему мы ничего о них не слышим?

Другое исследование, проведенное в 2018 году по заказу компании ERIKS, показало, что из 250 опрошенных пострадавших компаний 79% вообще не сообщали партнерам о фактах взлома их сетей либо давали неполную информацию. В случае взлома в большинстве компаний склонны больше заботиться о собственной репутации, чем о необходимости более плотного взаимодействия с целью противостояния злоумышленникам.

Также существует определенный информационный разрыв в том, что касается обеспечения безопасности в условиях перехода к Индустрии 4.0. По данным Ассоциации производственных предприятий Великобритании, примерно половина опрошенных компаний признались, что в их распоряжении недостаточно инструментов для выявления и ликвидации уязвимостей в корпоративных компьютерных сетях.

Что же компании могут предпринять для противостояния растущим угрозам и своевременного выявления и предотвращения возможных кибератак?

Не отрываться от реальности

Традиционные меры защиты — фаерволы, антивирусная защита, разграничение уровней доступа к коммерческой и особо важной информации, проверка оборудования — всегда будут оставаться востребованными. Вторым важным фактором является подготовка персонала, который должен уметь самостоятельно выявлять угрозы и реагировать на них.

Важно понимать, что при проектировании и внедрении новых информационных систем вопрос безопасности теперь должен стоять на первом месте: метод «поставил и забыл» при постоянном риске атак больше не действует. Система, способная вовремя распознать угрозу, теперь спасает не одну конкретную компанию, а защищает по цепочке всех партнеров, вплоть до государства. Учитывая это, руководители предприятий должны настаивать, чтобы при покупке оборудования и программного обеспечения учитывалась необходимость обеспечения информационной безопасности и возможность постоянных проверок на системные уязвимости. В противном случае компания может стать целью атаки.

Помимо этого, действенной мерой раннего оповещения является постоянное отслеживание новых угроз, включая мониторинг «темного интернета» — дарквеба (dark web). Это может, во-первых, способствовать раскрытию преступных замыслов на ранних стадиях, а во-вторых, помочь предприятиям выявить уязвимость и ликвидировать ее, защитив таким образом как собственную компьютерную сеть, так и материальную инфраструктуру.

Профессор Университета Крэнфилда Раджкумар Рой считает, что инструменты для выявления, классификации и предотвращения угроз, работающие в режиме реального времени как на уровне программного обеспечения, так и физического оборудования и обеспечивающие, таким образом, постоянную работоспособность систем, в будущем станут неотъемлемой частью систем безопасности на предприятиях.

По мере роста темпов изменений и проникновения новых технологий задача постоянного мониторинга и понимания возникающих угроз и возможностей их предотвратить становится все актуальнее. Некоторые компании реагируют на подобный вызов созданием собственных отделов информационной безопасности, другие предпочитают привлечь сторонних подрядчиков для выявления и предотвращения угроз.

Получить подробную информацию о том, как Orange Business может помочь обеспечить информационную безопасность бизнеса и противостоять другим растущим угрозам, или скачать наши информационные материалы вы можете, пройдя по указанным ссылкам.

Jon Evans is a highly experienced technology journalist and editor. He has been writing for a living since 1994. These days you might read his daily regular Computerworld AppleHolic and opinion columns. Jon is also technology editor for men's interest magazine, Calibre Quarterly, and news editor for MacFormat magazine, which is the biggest UK Mac title. He's really interested in the impact of technology on the creative spark at the heart of the human experience. In 2010 he won an American Society of Business Publication Editors (Azbee) Award for his work at Computerworld.