Rappelez-vous : dans la première partie de cet article, un système de nettoyage des attaques venait d'être déployé au niveau des points d'interconnexion réseau de la filiale à l'étranger.

Retranchés derrière leurs fortifications, les équipes en charge des plateformes de service attendaient une éventuelle remontée des attaques. Quelle allait être la stratégie de l'attaquant ? Le système de nettoyage des attaques serait-il en mesure de faire face ?

Tout redémarre en juillet 2008...

fin juillet 2008 : l'attaque reprend

L'attaque ciblant le client final resurgit, tout d'abord sous la forme de deux salves de 40 minutes de saturation du serveur ciblé par "SYN" flood. Elle cesse cependant très rapidement.

Puis, de multiples sources se mettent, de manière coordonnée, à essayer d'ouvrir de (trop) nombreuses connexions sur un des serveurs de messagerie de la filiale d'Orange. Le module "Cleaning Center" est alors passé en mode "protection".

Immédiatement, les connexions illégitimes sont filtrées. Alors, l'agresseur, se rendant sans doute compte de l'échec de sa tentative, modifie sa tactique et parvient à ouvrir une connexion "a priori" légitime. Mais dès qu'il y parvient, il utilise alors cette connexion pour inonder le serveur de requêtes.

Le module adapte alors sa protection en filtrant l'adresse source malveillante. Près de six heures après, l'attaque cesse. La vigueur de celle-ci était cependant faible, bien que perturbatrice. En effet, elle n'a jamais atteint plus de 1000 paquets par seconde.

début août 2008 : nouvelle tentative plus élaborée

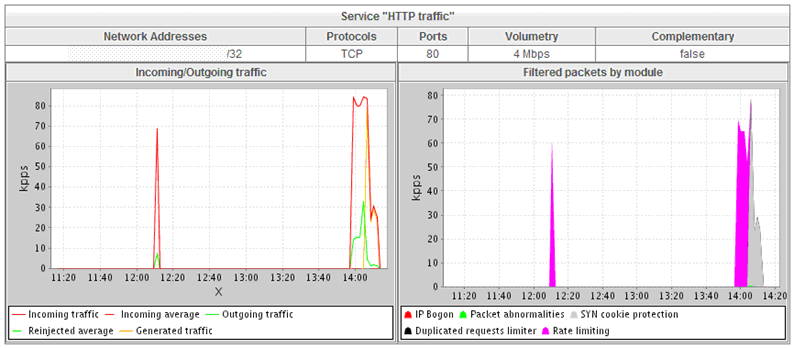

Le Cleaning Center détecte une rafale de 80 000 paquets par seconde ciblant l'adresse initiale du client qui avait été attaquée de multiples fois depuis juillet. Les équipes opérationnelles sont alertées, mais l'attaque cesse très rapidement. Ce n'était qu'un coup d'essai.

Moins de deux heures plus tard, le pirate renouvelle alors son attaque à la même intensité, mais cette fois, elle perdure. Le site du client est de nouveau indisponible sous les effets de charge massive portés par l'attaque.

Décision est prise pour activer le filtrage en basculant le module du mode "monitoring" au mode "protection". La protection du serveur client est donc activée.

Le Cleaning Center se met immédiatement à filtrer l'attaque, détecter puis bloquer la majorité des adresses spoofées (usurpées) utilisées par le pirate pour lancer un flux massif de requêtes d'ouverture de connexions simultanées sur le serveur Web ciblé.

Moins de dix minutes après le début de l'offensive qu'il mène, l'attaquant remarque que son attaque est inefficace. Il stoppe l'agression... et reconfigure son botnet. L'attaque reprend alors à une hauteur de 80 000 paquets par seconde. Elle est automatiquement filtrée.

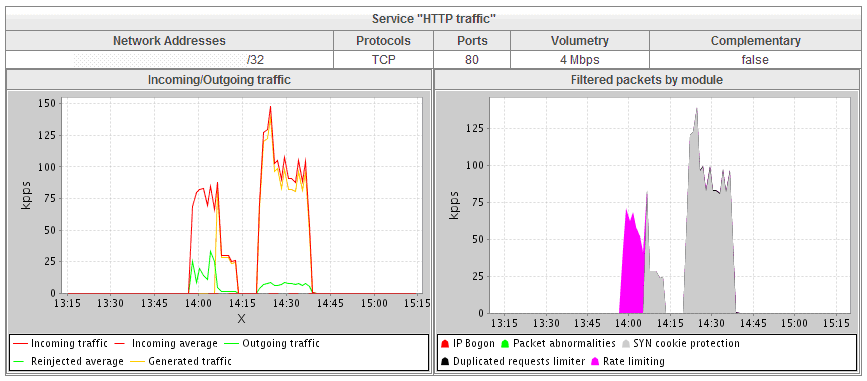

Trois minutes après, le pirate adjoint à son attaque initiale (SYN flood) un flux massif de requêtes http de type GET à destination du même serveur Web. Cette attaque (GET flood) provient de 97 machines (membres du botnet piloté par le pirate), et pousse la charge à 175 000 paquets par seconde.

Le "Cleaning Center" adapte alors sa protection pour filtrer ces requêtes malveillantes.

la fin du combat

Environ 40 minutes après son engagement, l'attaque cesse, le pirate ayant certainement constaté l'échec de sa tentative. Le client est maintenant protégé, et les velléités malveillantes de l'attaquant sont désormais anéanties par la protection offerte par le Cleaning Center positionné en frontal de l'Internet.

Mettant à profit les capacités de capture et de stockage embarquées par le Cleaning Center, ce dernier met à jour l'identification des machines impliquées dans l'attaque et parvient à les localiser. Il s'agit des machines qui, sans doute à l'insu de leur propriétaire légitime, ont été enrôlées dans le "botnet" par le pirate.

Les machines sont essentiellement localisées en Chine et en Corée. Le lendemain, après une analyse plus poussée, les experts d'Orange Labs remarquent et extraient également l'adresse d'une machine au comportement étrange : elle testait régulièrement l'accessibilité du site, peu avant, pendant, et jusqu'à 4 minutes après... Le pirate serait-il localisé ?

conclusion

Ce succès démontre la capacité et l'intérêt de mobiliser rapidement les réseaux d'experts et les outils adaptés, innovants et performants pour se protéger des attaques en DDoS. Dans cette pseudo-course à l'armement, l'arsenal de défense est multiple, et il faut savoir utiliser à bon escient les techniques les plus simples comme les plus sophistiquées.

Encore un "coup de chapeau" et mes remerciements à Emmanuel BESSON et Pierre ANSEL des Orange Labs pour ce contenu de qualité !

Jean-François

crédit photo : copyright DURIS Guillaume - Fotolia.com

Jean-François Audenard

Au sein de la direction sécurité du Groupe Orange, je suis en charge de la veille sécurité et de la sensibilisation à la sécurité. Franchise, optimisme et bonne-humeur sont mes moteurs quotidiens