Il suffit de suivre l'actualité de la sécurité des systèmes d'information (Printemps arabe, Renault, Sony…etc.) pour se rendre compte que la sécurité des systèmes d'information constitue de plus en plus un levier de performance pour les directions des systèmes d'information. Ceci afin de protéger le patrimoine informationnel des entreprises et définir un moyen pour garantir la disponibilité de l'information et la continuité des services offerts aux utilisateurs finaux.

entrons dans le vif du sujet !

Ces dernières années la communauté des pirates a développé des capacités d'attaque permettant de nuire aux plus grandes entreprises au monde. Ceci me ramène à une conclusion : Internet, ce gigantesque système d'information, peut jouer et joue un rôle primordial dans le changement du visage du monde.

Je m'intéresserai exclusivement dans cet article à proposer une réponse pour maîtriser un risque dont une entreprise peut souffrir, celui des dénis de service distribués (DDoS), c'est-à-dire être inondée de requêtes simultanées qui paralysent le système d'information et empêche la continuité de son fonctionnement. L’objectif ici, est de montrer les enjeux derrière ce risque et formaliser une nouvelle approche pour adresser ce problème.

nouveaux enjeux ?

L’intérêt porté pour cette problématique vient du contexte mondial actuel qui montre que les attaques DDoS connaissent une évolution inquiétante pour les entreprises. La simplicité du concept de ces attaques, leur efficacité et la multitude des sources de motivation (hacktivisme, extorsion de fonds, avantage concurrentiel…) font de ce type d’attaque un des plus utilisé dans le panorama du monde « underground » de la sécurité des systèmes d’information.

En effet, cette diversité des sources de motivation offre aux cybercriminels une multitude de raisons pour se prendre aux ressources et au patrimoine informationnel des organisations. Ainsi, plusieurs groupes de hackers ont vu le jour au cours des deux dernières années (2010-2011). « LulSec » et « Anonymous » restent les plus connus de ces groupes par leurs actions au cours de l’année 2011contre les sites gouvernementaux (États-Unis d'Amérique, Angleterre, Espagne …etc.) mais aussi contre les entreprises du secteur privé.

Le cas Sony reste de loin l'exemple le plus extrême en termes d'impacts financiers et d'impacts sur l'image de marque suite à l'attaque DDoS subit par cette dernière en Avril 2011 et dont le résultat s'est traduit par 70 millions de comptes utilisateurs du service PSN (PlayStation Network) publiés et accessibles sur Internet et une perte financière estimée à quelques dizaines de millions d'euros.

DDoS : légende ou réalité ?

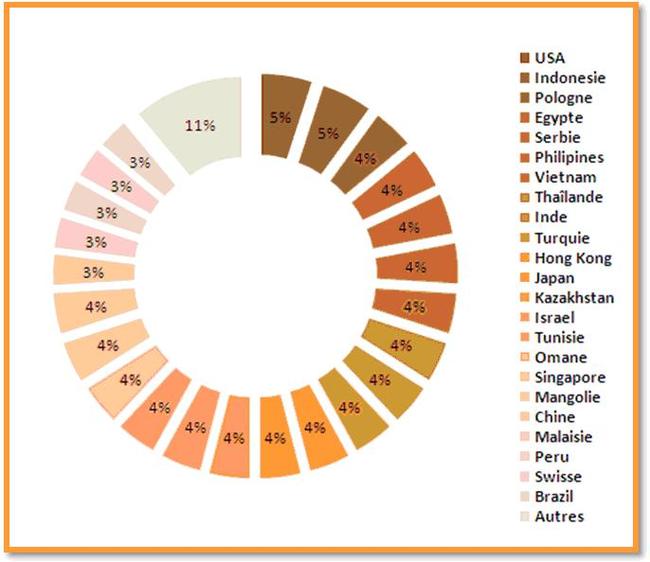

Pour ceux d'entre vous qui se posent encore la question. Les statistiques présentées par le " Kaspersky Lab " au cours du deuxième semestre 2011 montrent que 89% du trafic DDoS est généré par 23 pays. Cette répartition à été faite sur la base de données d'attaques DDoS collectées à l'échelle mondiale.

La collecte de ces données d'attaque DDoS s'est basée sur l'utilisation des techniques de filtrage et de géo-localisation permettant d'identifier la source géographique des attaques.

Ces statistiques mettent les États-Unis et l'Indonésie au sommet des pays générateurs du trafic DDoS. Ceci peut s'expliquer par le fait du nombre important d'ordinateurs aux États-Unis. Par contre pour le cas indonésien, cette étude révèle une absence des mesures de sécurité sur le segment réseau de ce pays et par conséquent l'identifie comme une cible privilégiée des pirates informatique pour déployer leurs réseaux Botnet.

Source : http://www.securelist.com/en/analysis/204792189/DDoS_attacks_in_Q2_2011

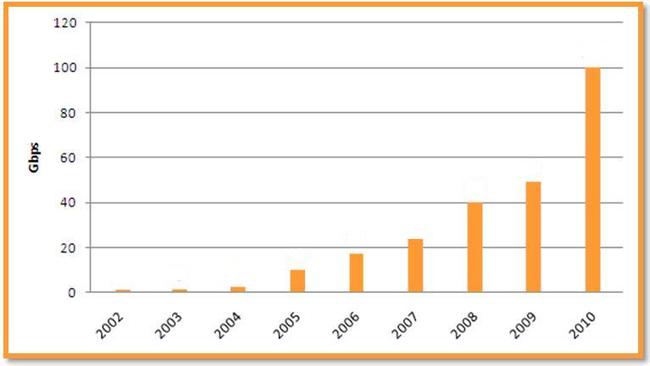

Des statistiques plus alarmantes consistent à présenter l'évolution de la consommation de la bande passante réseau par ce type d'incidents. Par exemple " Arbor Networks " le leader mondial des solutions anti-DDoS présente dans son livre blanc "Anatomy of a botnet whitepaper" l'évolution des attaques DDoS pour les 9 dernières années.

Face à cette situation il est de plus en plus important de trouver une nouvelle approche pour maîtriser ce risque et fournir une réponse à chaud pour réduire son impact sur la disponibilité et la continuité du business.

nouvelle approche ?

Dans une perspective de prise de conscience du danger que représentent les dénis de service sur les infrastructures réseau des entreprises. Il est clair que la formalisation d'une nouvelle approche pour maîtriser ce type d'attaques s'impose.

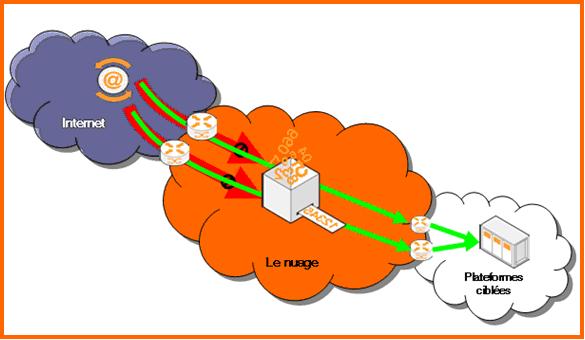

Ceci me ramène à une réflexion sur la manière de concevoir une solution anti-DDoS dans le Cloud (Tout le monde parle du Cloud aujourd'hui. Pourquoi ne pas disperser le monstre DDoS dans les nuages ?). Le principe est de fournir une solution qui peut être qualifiée comme un service " Anti-DDoS as a Service " (ADaaS) ou, dit autrement, une solution de mitigation des DDoS dans le nuage. Qui dit nuage, dit parachute pour nous ramener sur la terre ferme ou un Umbrella pour atterrir en douceur. Cette solution se base sur un mécanisme de centre de nettoyage déployé sur le réseau d'un FAI pour limiter voire annihiler l'impact de ce type d'attaques sur l'infrastructure ciblée.

un centre de nettoyage !?

Rassurez-vous, je ne ferai pas du réseau un car wash ou une laverie, quoique le principe s'approche de cette vision. Ce principe permet de faire le tri du trafic malicieux (linge de couleur) du trafic normal (linge clair) à destination de l'infrastructure réseau ciblée. L'objectif est de maîtriser tout décollage du trafic pour le faire atterrir en douceur à l'arrivée à sa destination.

Bien sûr il existe d'autres approches pour protéger l'infrastructure destinataire du trafic (CDN, Peering, Blackholing, redimensionnement de la bande passante, etc.), Cependant toutes ces solutions peuvent avoir des impacts en termes de coût ou d'accessibilité des infrastructures face à des attaques de plus en plus violentes et consommatrices des ressources réseau.

un mot pour la fin

La période des fêtes de fin d'année constitue une date privilégiée des pirates pour lancer des attaques DDoS qui en addition des montées de charge du trafic réseau peuvent constituer un énorme problème pour garantir la disponibilité des sites e-commerce.

L'objectif ici, n'est pas de vous raconter des cauchemars (Surtout que le contexte de cette période festive ne nous le permet pas), cependant il faut savoir que cette réalité met de plus en plus de pression sur les plateformes d'achat en ligne. De ce fait, l'adoption de cette nouvelle approche peut être un moyen pour garantir l'accessibilité de ces plateformes afin de donner le sourire aux enfants (Toujours en attente des cadeaux que leurs offre généreusement le père Noël).

Bonnes fêtes à tous et si vous vous posez encore (dans ce monde ou le cloud fait foi) la fameuse question : " where is my Umbrella ? " la réponse est claire " ask for a Cleaning Center ".

Ayoub

Consultant au sein d'Orange Consulting, l'entité conseil d'Orange Business, je suis en charge d'accompagner notre clientèle pour intégrer la sécurité au coeur de ses projets et de son organisation. Je suis un passionné des systèmes d'information et des aspects techniques et organisationnels permettant de gérer leur fonctionnement de manière rationnelle et raisonnée. Mon crédo est : "Be yourself & more".