Андрей Прошин,

менеджер по развитию направления «Кибербезопасность»

Операционные модели CSOC

CSOC может быть полностью в вашей собственности — с точки зрения и владения оборудованием, и найма специалистов. Также CSOC может полностью находиться на стороне провайдера. Третий вариант — совместное управление.

Вы можете арендовать SIEM или нанять сторонних экспертов для управления ею. Или провайдер вашего CSOC может подстраховывать вас — работать в критичных ситуациях круглосуточно, когда в обычное время вы работаете в режиме 8 часов 5 дней в неделю.

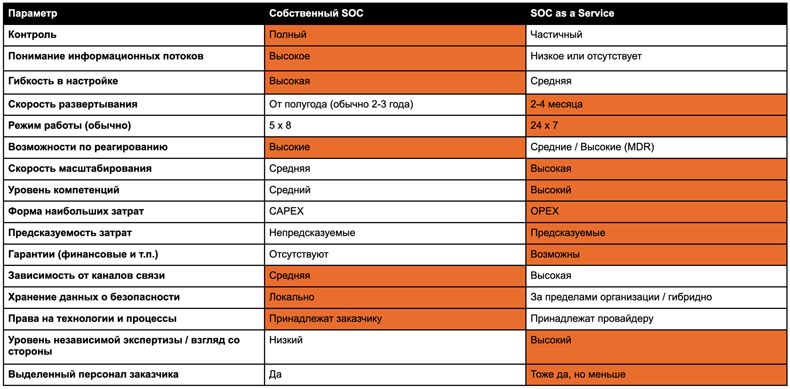

Если сравнивать собственный CSOC и CSOC как сервис, есть несколько различий. Ключевые мы выделили оранжевым на таблице. Исходя из разных преимуществ и недостатков, вы можете организовать наиболее подходящую модель совместного управления:

Функции команды CSOC

В разных компаниях Cyber Security Operations Center берет на себя разные задачи. Мы выделяем три сферы, на которых должны фокусироваться специалисты CSOC. Но для начала рассмотрим, какие вообще есть функции у отдела безопасности:

- Понимание ваших систем, инфраструктуры и рисков для компании.

- Защита. Понимая риски и угрозы, вы применяете те или иные защитные средства — и тем самым снижаете риски. Это межсетевые экраны IPS, DDoS и прочее.

- Обнаружение кибератак путем мониторинга 24×7. Если защитные средства по каким-то причинам пропустили атаку, то CSOC позволяет детектировать то, что было пропущено системами защиты и снизить возможные финансовые потери в случае кибератак.

- Реагирование. Важно не только обнаружить уязвимость, но и отреагировать на неё: заблокировать рабочую станцию, порт на фаерволе, заблокировать пользователя и изменить его пароль.

- Готовность. Это киберразведка, обмен информацией о новых угрозах, инцидентах и уязвимостях, насчет которых нужно быть в курсе.

SOC объединяет три из этих функций:

- Обнаружение — основная задача CSOC.

- Реагирование — CSOC представляет рекомендации и говорит, как нужно реагировать. Выполняет рекомендации команда реагирования.

- Готовность — киберразведка позволяет CSOC обнаруживать новое в мире ИБ и не пропускать атаки на новые уязвимости.

Команда и роли

Есть три обязательных роли: операторы, аналитики и эксперты. Это ядро CSOC, которое выполняет основную работу. И есть две вспомогательных команды, которые обеспечивают нормальное функционирование Cyber Security Operations Center.

L1: операторы

Принимают и квалифицируют инциденты, работают с ними по плейбукам и готовят рекомендации группе реагирования. Работают 24/7. Задачи:

- Первичная оценка и квалификация инцидента. Регистрация карточки инцидента.

- Использование «песочницы» для эмуляции и анализа файла при выявлении подозрительных файлов.

- Обновление и дополнение базы знаний.

- Разработка рекомендаций и плана по реагированию на инцидент ИБ в соответствии с плейбуком.

- Взаимодействие с группой реагирования.

L2: аналитики

Более детальный анализ инцидента, если он более сложный. Например, если это аномалия и на него нет плейбука. Аналитики не работают 24/7, их можно привлечь к разбору инцидента в нерабочее время по телефону. Задачи:

- Детальный анализ инцидента по всем доступным источникам информации (SIEM, TI, Sandbox, Vulnerability Scanner).

- Представление плана по реагированию на инциденты, не описанные в плейбуке.

- Выявление ложных срабатываний источников событий.

- Обновление или дополнение правил корреляции, юзкейсов, плейбука.

- Помощь в расследовании — взаимодействие с группой реагирования для сбора дополнительной информации об инциденте ИБ.

L3: эксперты

Глубокие эксперты по разным направлениям ИБ. Они поддерживают первую и вторую линию, работают в threat hunting режиме — когда исследуют ретроспективные данные, ищут события и создают новый алерт в CSOC для его исследования. Задачи:

- Поддержка L2 для анализа инцидентов.

- Подключение новых источников событий.

- Threat hunting.

Вспомогательные команды

Группа реагирования

Выполняет рекомендации CSOC — настроить фаервол, заблокировать пользователя или станцию, пропатчить уязвимость. Задачи:

- Выполнение рекомендаций СSOC для локализации и нейтрализации инцидента.

- Предоставление дополнительной информации для CSOC в плане анализа инцидента.

- Уведомление сотрудников CSOC о проведенных работах.

Группа поддержки инфраструктуры CSOC

Все команды аналитиков должны работать с инфраструктурой и заниматься исследованием и работой с инцидентами. Все вопросы поддержки — это отдельные задачи, которые должны решаться другими специалистами. Если CSOC работает 24/7, то и команда поддержки — тоже. Помогает аналитикам CSOC.

- Мониторинг доступности и работоспособности всех технологических компонентов.

- Управление патчами.

- Управление производительностью систем.

- Резервное копирование.

Процесс управления инцидентами

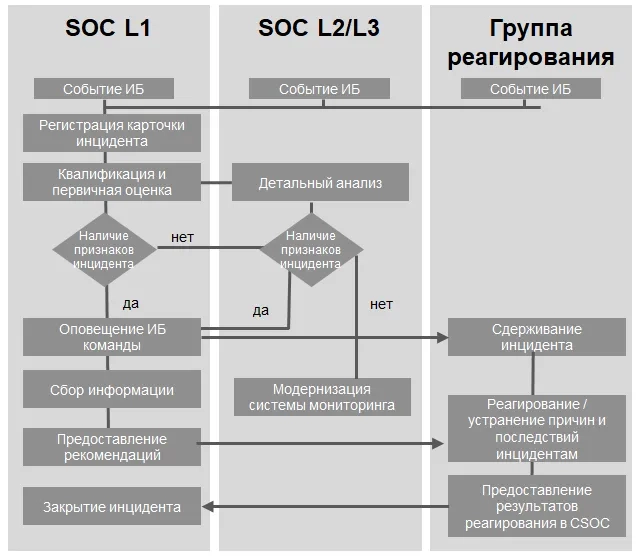

Так выглядит движение события между уровнями L1, L2 и L3:

Событие может приходить из разных источников: SIEM, сообщение пользователя, группы реагирования или внешнего провайдера. Открывается алерт и команда начинает над ним работать.

SLA для определения эффективности работы

Чтобы понимать, насколько хорошо отлажены процессы и в целом работа CSOC, важно установить SLA (Service Level Agreement — соглашение об уровне услуг). 3 основных параметра: time to detect (TTD), time to contain (TTC) и time to react (TTR). Они показывают, как быстро CSOC обнаруживает инцидент, сдерживает его и выдает рекомендации по реагированию.

IRP для автоматизации работы аналитика

Когда инцидент переходит на аналитика, он начинает его исследовать, собирать о нем дополнительные данные — все это можно автоматизировать и сократить время работы специалиста. В этом помогает IRP (Incident Response Platform — система управления инцидентами) или SOAR (Security Operations, Analytics and Reporting — действия по обеспечению безопасности, аналитика и отчетность) — они дополняют инцидент полезными данными с другого оборудования и других систем. Так аналитик сразу получает готовые данные для ручного анализа.

Пример взаимодействия специалистов CSOC и IT-команды

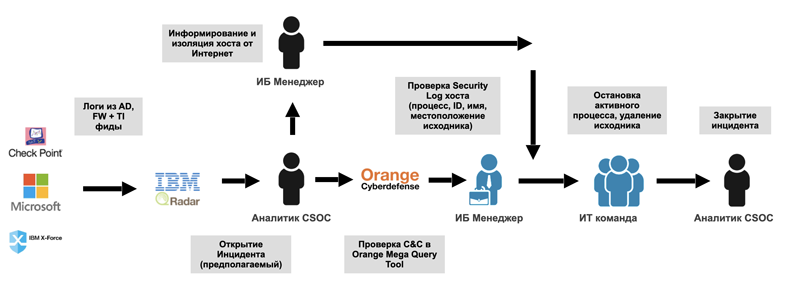

Так работает CSOC на конкретном примере с инцидентом:

Схема действий по работе с инцидентами

Несмотря на средства безопасности, SIEM заметила, что идет соединение с C&C (сервером команд и управления). Защитные средства это не блокировали, трафик проходил, но инцидент обнаружила SIEM-система.

Аналитик CSOC к этому подключился и стал анализировать данные: информацию о процессе, который был запущен, какие действия он производил, к каким файлам получал доступ, какие порты открывал.

Вся информация была передана ИБ-менеджеру — он и его отдел в этом случае выполняли роль команды реагирования. Команда ИБ зашла на рабочую станцию, определила вредоносный процесс, устранила инцидент и очистила компьютер.

Применили принцип изоляции хоста, а после исправления его вернули в корпоративную сеть, где он продолжил работу.

Специалисты по кибербезопасности Orange Business Russia знают, как защитить бизнес от киберугроз, предотвратить атаки и предсказать поведение злоумышленников. Они делятся полезными кейсами из своего опыта.