Андрей Прошин,

менеджер по развитию бизнеса

направления «Безопасность» Orange Business

В предыдущем материале мы рассмотрели возможные угрозы и общие рекомендации по внедрению мер. В этой рассмотрим приоритетность мер, конкретные шаги по их внедрению и инструменты для кибербезопасности.

Приоритетность реализации задач по информационной безопасности

1. Актуализировать план по восстановлению в случае хакерской атаки и быть готовым в случае чего этот план выполнить.

2. Дать простой способ сотрудникам обратиться в отдел информационной безопасности или SOC. Сотрудники должны понимать - как и к кому обратиться за помощью. Чем больше будет средств коммуникации, тем лучше: email, телефон, чат.

3. Обучать людей безопасной удаленной работе. На какие сайты можно заходить, на какие ссылки кликать, где вводить пароли.

4. Предоставить защищенный удаленный доступ, чтобы пользователи из дома могли безопасно подключаться к рабочим станциям в офисе. Подключить двухфакторную аутентификацию, защиту от DDoS-атак, защиту DNS.

5. Повысить контроль и visibility за рабочими станциями. Это системы типа Mobile Device Management (MDM). Они не затрагивают персональные данные на личных устройствах сотрудников, но контролируют безопасность рабочих файлов.

6. Иметь четкий план реализации мер по информационной безопасности с перспективой на месяц или несколько месяцев. О разных мерах мы расскажем дальше.

Риск-ориентированный подход

Мы считаем правильным применение этого подхода, чтобы реализовать меры информационной безопасности для наших клиентов.

Риск-ориентированных подход используется в разных методологиях и стандартах. Есть как российские, так и международные (БДУ ФСТЭК, ISO 27005).

Подход выявляет актуальные риски для вашей компании и оценивает потенциальные финансовые потери. Это позволяет определить наиболее эффективные меры минимизации рисков.

Мер снижения рисков много. Надо понимать что внедрение средств защиты — лишь способ снизить риск, но не исключить его. Например, внедрение Firewall снизит риск проникновения в вашу сеть из интернета, но не исключит его.

Подход позволяет адекватно оценивать рентабельность вложений в информационную безопасность. Если потенциальный финансовый ущерб компании от хакерской атаки стоит 100 000 ₽, а техническое средство защиты — € 100 000, то вкладываться в него нет смысла и нужно искать другое решение.

Типовые задачи в условиях удаленной работы

- Удаленная работа сотрудников с корпоративными ресурсами. Подключение по VPN или remote-desktop, который тоже стоит пропускать через VPN.

- Обеспечить клиентам безопасную работу с сайтом и приложением. Это, например, двухфакторная аутентификация во внутренних или платежных системах и сертификат для веб-сайта, который подтверждает надежность.

- Удаленный доступ администраторов IT-систем и систем информационной безопасности. Административный доступ, помимо надежной защиты канала связи, должен быть контролируемым.

- Безопасная работа электронной почты и платформы корпоративных коммуникаций. Например, отслеживание аномальных активностей, помещение на карантин отдельных писем или сообщений.

- Надежная работа промышленных систем. На удаленный формат переводятся сотрудники, работающие со промышленными системами. В их случае техника еще более уязвима, а ее простой может принести большой финансовый ущерб для компании.

Правильная организация удаленной работы сотрудника

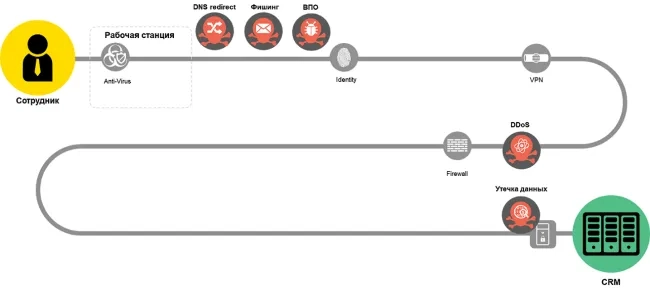

Обычно работодатель ограничивается такой схемой:

Типичная организация информационной безопасности при удаленной работе сотрудника:

- В лучшем случае на рабочем компьютере установлен антивирус.

- Доступ к данным компании — по связке логина и пароля либо через сертификат.

- Есть VPN-соединение, чтобы шифровать данные и обеспечивать их конфиденциальность при передаче через интернет.

- Стоит Firewall — межсетевой экран, который решает, можно ли пускать пользователя в CRM.

Эта схема — минимальная. Так происходит, если компании ускоренно запускали работу в удаленном формате.

Опасные места в такой схеме

DNS-редирект. Пользователь попадает на сайт, очень похожий на тот, на который он хотел попасть. Он вводит там логин и пароль и после этого попадает обратно на изначальный сайт. А злоумышленник получает его данные для входа в систему.

Фишинг. Пользователь получил письмо с вирусом через личную почту. Антивирусы не всегда вовремя и правильно определяют вредоносность программы. Вирус получает доступ к данным компьютера, а злоумышленник использует их для доступа к корпоративной сети.

DDoS-атаки. Часто эти атаки не являются самоцелью. Их используют, чтобы замаскировать другие атаки злоумышленника. И таким образом хакер прикрывает доступ, полученный, например, с фишингового письма, для входа корпоративную сеть. А дальше распространяет на сервере вредоносное ПО, например, программу-шифровальщик.

Программа-шифровальщик — вирус, который собирает данные на сервере, шифрует их и затем предлагает компании вернуть их за выкуп.

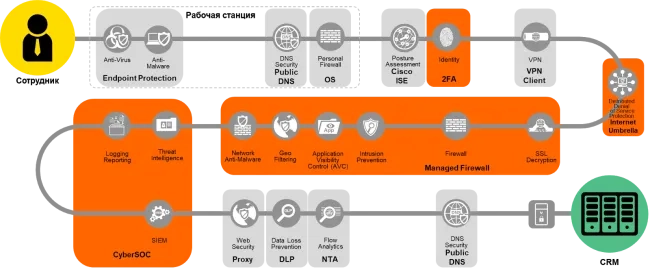

Улучшенная схема удаленной работы:

- Антивирус и AntiMalware — «песочница», через которую проходят скачиваемые пользователем файлы и проверяются на вредоносность.

- DNS-безопасность — возможность установить проверенный DNS-сервер и доверять тем ответам, которые он присылает. Он может определять и ограничивать вредоносные сайты.

- Персональный Firewall — ограничивает рабочую станцию в рамках домашней WiFi-сети.

- Posture Assessment — оценка состояния рабочей станции. Понимание, какие патчи установлены, какие приложения стоят, какое состояние операционной системы. Если компьютер соответствует требованиям безопасности, то система пропускает его дальше.

- 2FA — помимо связки логина и пароля желательно иметь второй фактор (сертификат или токен). Так злоумышленнику было тяжелее получить доступ, даже если у него есть пароль.

- VPN, DDoS-защита, SSL-доступ — балансировка нагрузки на сервер, и SSL-offloading для доступа к приложению.

- Intrusion Prevention и Application Visibility Control (AVC), чтобы устройство видело именно Layer 7-трафик — те приложения, которые там ходят, и могло гибко ими управлять: блокировать, разрешать или запрещать.

- Гео-фильтрация — фильтрация по IP-адресам, но с привязкой к географии. Например, странно, если вы работаете между Швецией и Россией, а у вас появилось много китайского трафика.

- Сетевой AntiMalware — дополняет решение на хосте сетевыми возможностями.

- Данные кибер-разведки, сбор логов и SIEM-система — чтобы анализировать происходящее на рабочих станциях. Попытка обнаружить те инциденты, которые возникают, и вовремя на них реагировать.

- Web-security — работа с вебом, определение различных атак, типа SQL-инъекции или попытки использования уязвимостей в веб-приложениях

- DLP-система — минимизирует риск утечки данных.

- Аналитика потоков — определение сетевых аномалий. Например, система генерировала 1 мегабит, а стала генерировать 20 мегабит. Значит, возможно, происходит утечка данных.

- Cloud Access Security Broker — если у вас есть облачные среды, нужно контролировать, какие данные ходят между облаком и вашими серверами.

- DNS-защита рядом с сервером — позволяет доверять серверу, который использует CRM.

Обычно не все из этих средств используются. Часть может быть внедрена, но не настроена, а часть — вообще отсутствовать. Важно посмотреть на все, подумать, какие угрозы остаются актуальными, и попробовать их закрыть.

Инструменты Orange для реализации кибербезопасности

Internet Umbrella

Мощная защита от DDoS-атак

77% российских компаний атаковали с помощью DDoS несколько раз в год, а 37% — четыре и более. Крупные компании начинают включать в требования на каналы связи обеспечение защитой от атак типа «отказ в обслуживании», а для ряда отраслей: финансы, государственные структуры — это обязательное требование.

С помощью Internet Umbrella мы круглосуточно защищаем ваш сервер от многочисленных запросов с зараженных компьютеров. Реальные пользователи в это время имеют доступ к сайту.

Managed Firewall

Комплексная защита и обнаружение угроз с помощью сигнатурных способов, статистики, анализа поведения пользователей. Мы поставим межсетевые экраны, организуем VPN-туннели через интернет для защищенного удаленного доступа и логически объединим ваши распределенные сети.

CyberSOC

Комплексная защита от любых инцидентов информационной безопасности

Основные компоненты построения SOC — это:

- люди и опыт;

- программное обеспечение (SIEM, сканеры уязвимостей, trouble-ticket-система, incident-response-платформа и т. д.);,

- аппаратное обеспечение — мощности (сервера, виртуализация, СХД), на которых разворачивается ПО;

- системы защиты для выделения SOC в отдельный сегмент и снижения риска несанкционированного доступа к информации и другим угрозам;

- платформа и фиды киберразведки.

Узнать больше обо всех услугах

Специалисты по кибербезопасности Orange Business Russia знают, как защитить бизнес от киберугроз, предотвратить атаки и предсказать поведение злоумышленников. Они делятся полезными кейсами из своего опыта.