Je vous ai présenté dans mon article précédent le concept de fuite de données. Ce deuxième article vise à répondre à la problématique de fuite de données en présentant la démarche à suivre pour y palier en termes de :

- questions à se poser

- identification des points d’exposition de l’information aux risques de fuite de données

- présentation du concept de prévention contre la fuite des données (DLP : Data Leak Prevention)

En effet, cette problématique nécessite avant tout de comprendre quelles données on protège ? Où doit-on la protéger ? Et comment la protéger ?

quel type de données ?

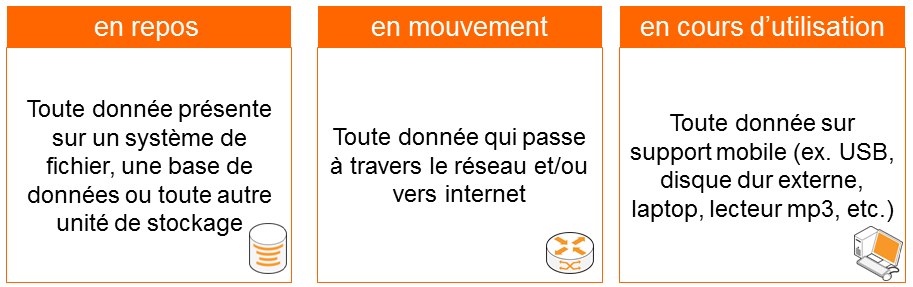

Avant tout, la fuite de données consiste à transmettre de manière non autorisée des données internes vers une destination ou une personne externe. Cette transmission peut être par voie électronique ou voie physique. De ce fait la fuite de données peut porter atteinte à trois formes de données, notamment les données :

En outre, cette classification ne prend pas en compte le critère de sensibilité des données. Donc pour savoir ce que l'on doit protéger, une entreprise doit se poser des questions clés au-delà de cette simple classification.

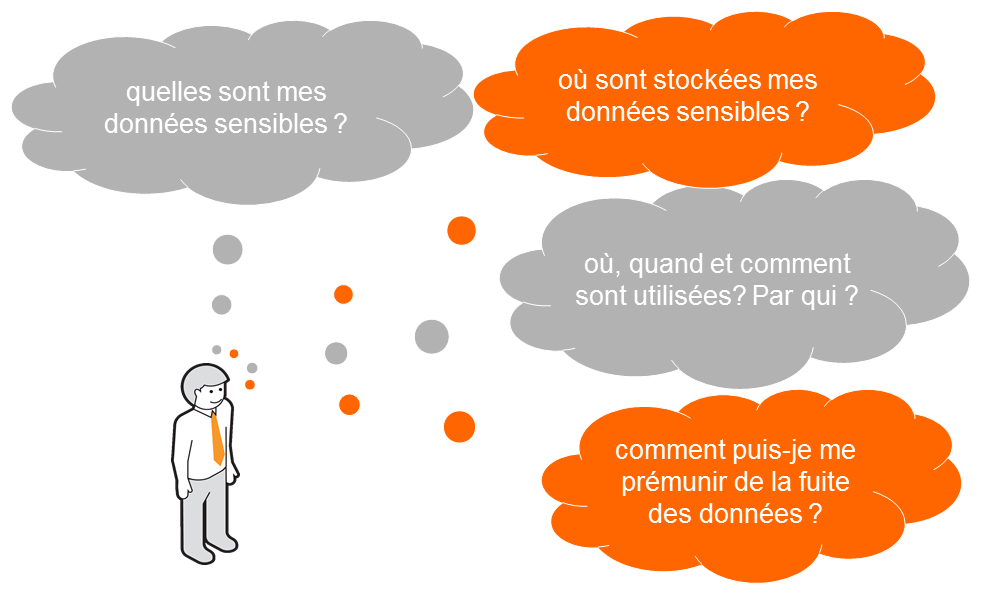

fuite de données : les questions clés

Les questions clés qu’une organisation doit se poser pour comprendre son contexte et positionner le débat sur les actifs essentiels qui constituent son patrimoine informationnel sont :

lieux d’exposition des données

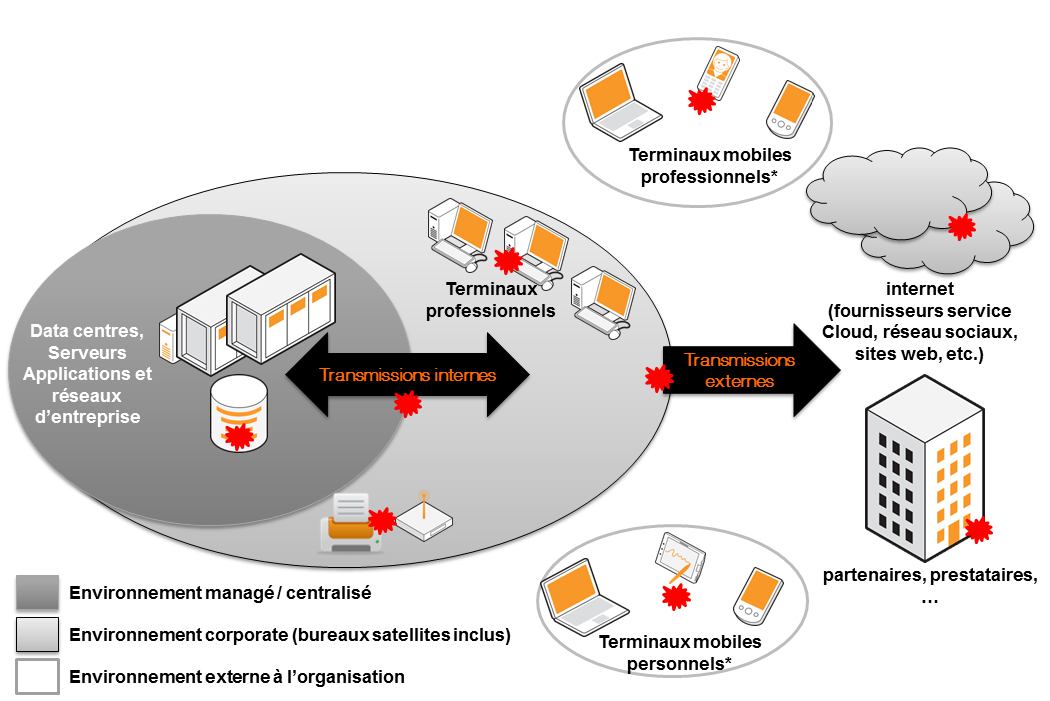

Dans le contexte actuel des choses, une organisation peut souffrir d’une fuite de données en externe mais aussi en interne :

Comme le montre la figure, les lieux d’exposition sont multiples et par conséquents les organisations doivent identifier ces lieux d’exposition pour mesurer le niveau d’exposition de leurs informations sensibles aux risques de fuite de données.

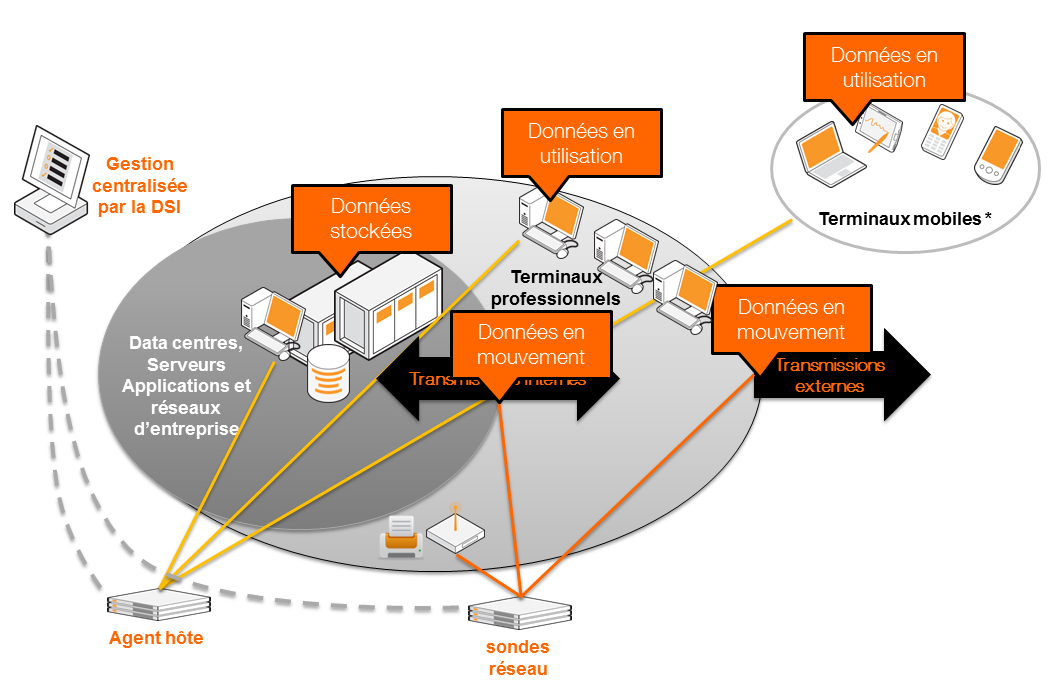

prévention contre la fuite des données

La prévention contre la fuite est toute solution, basée sur des règles centralisées, qui permet d’identifier, surveiller et protéger les données en repos, en mouvement ou en cours d’utilisation quel qu’en soit le support.

En effet, ces solutions permettent de couvrir l’ensemble du système d’information en utilisant un système reposant sur :

- des sondes réseau pour contrôler les données en mouvement;

- des agents sur les serveurs et sur les machines des utilisateurs pour le contrôle des données au repos et en cours d’utilisation;

- une gestion centralisée pour l'implémentation des politiques de prévention, le suivi et le traitement des alertes de fuite de données.

Bien évidemment, ce système n’est pas la solution miracle et repose sur la bonne maîtrise des outils déployés et la finesse des règles de prévention implémentées pour protéger le patrimoine informationnel d’une organisation. Cependant, il reste une option à prendre (ou pas !) selon le besoin de protection contre la fuite de données des entreprises.

un mot pour la fin

Je profite de ce mot pour partager avec vous quelques sujets de lecture sur le sujet :

- Data Leak Prevention par l’ISACA

- SecaaS Implementation Guidance Category 2//Data Loss Prevention par la Cloud Security Alliance

- Data Loss Prevention par SANS Institute – InfoSec Reading Room

Bonne lecture et à bientôt,

Ayoub

crédit photo : © artisticco - Fotolia.com

Consultant au sein d'Orange Consulting, l'entité conseil d'Orange Business, je suis en charge d'accompagner notre clientèle pour intégrer la sécurité au coeur de ses projets et de son organisation. Je suis un passionné des systèmes d'information et des aspects techniques et organisationnels permettant de gérer leur fonctionnement de manière rationnelle et raisonnée. Mon crédo est : "Be yourself & more".