Après le succès de la présentation du Private Vlan, je me suis dit qu'il pourrait être intéressant d'en savoir un peu plus. Cela principalement dans l'objectif de faire comprendre à ceux qui sont encore réticents qu'il n'y a rien de très complexe lorsque l'on soulève le capot.

fonctionnement

Le Private VLAN est par principe composé d'un VLAN primaire ("Promiscuous", qui contient les "Promiscuous Ports") et d'un ou plusieurs VLAN secondaires (« Isolated » ou « Community » qui contiennent les "Host Ports").

Ces différents VLAN seront dans le même sous-réseau IP (car seul le VLAN Primaire possédera une interface de niveau 3, ou la passerelle par défaut).

pour résumer...

Il existe 3 types de VLAN pour construire une infrastructure de Private Vlan :

- "Primary" (ou "Promiscuous") : une machine en configuration VLAN « Primary » peut communiquer avec tous les autres VLAN au sein du Private VLAN. Cela est notamment utilisé pour les routeurs ou autres services mutualisés

- "Isolated" : complètement séparé au niveau 2 des autres machines du même VLAN (cela inclut les broadcasts). La seule exception est la communication vers les machines du VLAN « Primary »

- "Community" : les machines au sein de la même communauté peuvent communiquer entre elles, et vers les machines du VLAN « Primaire ». Cependant, les machines d'une communauté ne pourront pas communiquer avec les machines des autres communautés ou avec des VLAN « Isolated »

Dans la pratique, les VLAN secondaires sont associés à un VLAN primaire, qui contient au minimum le Routeur ou Pare-feu de sortie.

cas concrets avec des exemples

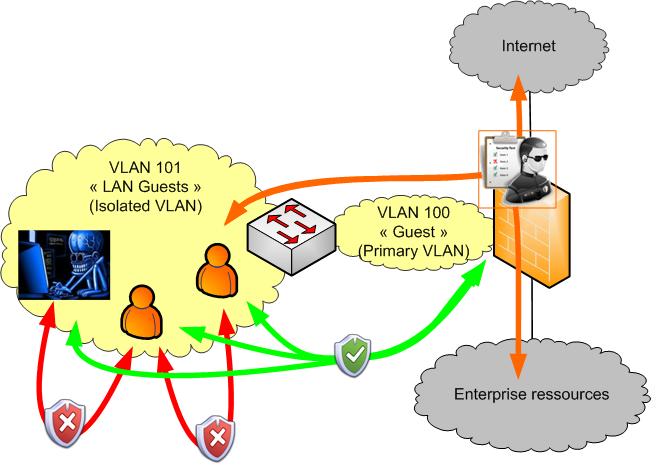

cas de la zone "invités"

Dans le cas des zones invitées, nous avons vu lors du précédent article que l'isolation des clients est primordiale (surtout que de plus en plus d'employés de l'entreprise sont adeptes du BYOD).

Pour réaliser cette isolation, nous allons mettre les clients dans un VLAN « Isolated », et mettre le Pare-Feu dans un VLAN « Primary ».

Voici un schéma explicatif :

Nous avons donc ici une isolation correcte des clients, et une communication vers le reste du réseau contrôlée par le Pare-Feu.

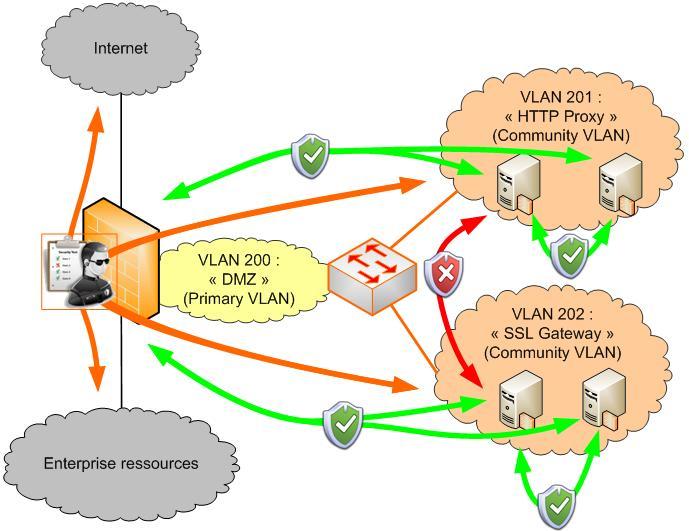

cas de la zone "DMZ"

Dans le cas des zones DMZ, l'objectif est d'éviter d'avoir une multitude de zones avec à chaque fois des interfaces (ou sous-interfaces) supplémentaires sur les Pare-Feu.

Pour cela, nous allons avoir pour l'exemple des serveurs Proxy et des Passerelles SSL dans des VLAN « Community » séparés, et nous allons retrouver notre Pare-Feu dans un VLAN « Primary ».

Voici un schéma explicatif :

Nous avons ici nos serveurs qui peuvent communiquer directement au sein de leur communauté, mais pas directement avec les autres communautés. Ils ont cependant une ressource commune, le Pare-Feu qui contrôle les accès vers le reste du réseau : LAN, WAN et même les autres communautés de cette DMZ (dans le cas où l'on autorise sur le Pare-Feu une communication contrôlée intra-interface).

le Private VLAN est-il maintenant plus clair pour vous ?

J’espère que ces deux petits articles ont pu éclaircir ce qui se cache derrière cette technologie « Private VLAN » et que vous pourrez maintenant ajouter cela dans vos réflexions sur les designs afin d’ajouter un petit maillon sécurité supplémentaire sur vos infrastructures. ;-)

Guillaume.

pour plus d'info sur les Private Vlans => RFC 5517 : http://tools.ietf.org/html/rfc5517

crédit photo : © reji - Fotolia.com

Salarié d’Econocom, je suis actuellement en mission en tant qu’architecte sécurité des offres Cloud France et leurs services transverses pour Orange Business. Arrivé depuis peu sur le blog, Je viens du monde du réseau, et je me suis spécialisé dans la sécurité depuis 2008. Passionné avant tout de technologie, et fort de mon expérience en tant qu’ancien intégrateur en solution de sécurité, c’est avec plaisir que je viens apporter ma contribution.

Edit de l'équipe Orange Business : Guillaume a quitté le groupe Orange depuis ses derniers articles.