Voilà un sujet qui n'est presque pas documenté en français. Tout au plus peut-on trouver des traductions automatiques depuis des sources en anglais qui sont loin d'être fiables.

cela commence avec la définition de l'attaque

DTP : pour certains auteurs, il s'agit de transformer une interface "access" en interface "trunk" à l'aide deDTP (Dynamic Trunking Protocol), déjà signalé comme "LA" faille. L'attaquant a accès à tous les VLAN connus du switch attaqué. Les conséquences sont innombrables, on peut difficilement imaginer pire.

Double-tag : pour d'autres auteurs, il faut avoir accès à une interface "trunk" et utiliser le "double tagging". Ceci permet d'envoyer des trames vers un équipement raccordé sur un autre trunk du switch. Les conséquences d'une telle attaque sont bien moins graves, car les réactions éventuelles de la victime ne sont pas retransmises sur l'interface de l'attaquant.

D'autres auteurs regroupent dans la définition à la fois le DTP et le Double-tag mais ils mettent en avant les conséquences du seul DTP.

Pour encore embrouiller le tout, on voit aussi trainer des textes de Camille la Bille pour expliquer que ses produits sont exempts de toute défaillance. Et bien sûr, des contributions qui reprennent ces textes...

un peu d'histoire...

Avant la normalisation dite Dot1q, il y avait des protocoles propriétaires pour faire la même chose. Ces protocoles propriétaires utilisaient des adresses mac spéciales. Le hardware des équipements était justement prévu pour examiner les adresses mac des trames, mais pas plus. Des constructeurs ont ensuite fait en sorte que leur machines puissent fonctionner avec le protocole propriétaire mais aussi avec le Dot1q. Dès lors, le hardware d’une interface "access" laissait entrer des trames Dot1Q (je ne sais pas avec quelles conséquences). A cette époque, Camille la Bille écrivait que cela couterait cher de modifier le hardware pour régler un problème qui n'existait pas avec le protocole propriétaire.

Ensuite, Camille la Bille à dit à son chef de produit qu'il fallait améliorer tout cela dans une nouvelle ligne de produits doté d'un hardware plus efficace. Camille la bille à confié le nouveau produit à un laboratoire de test indépendant chargé de vérifier qu'en aucun cas une trame Dot1q n'était acceptée par une interface "access", y compris avec du LAG et du Spanning Tree... Dès lors, Camille la Bille a cité ce rapport, avec la modestie qui convient, mais en soulignant que tous ses protocoles ne présentatient donc aucun risque.

A propos d'intrusion sur un VLAN , voyez le post de mon collègue Cédric comment accèder au VLAN VoIP. Vous trouverez, pour ajouter de la confusion, certains auteurs sur la toile qui appellent aussi cela "vlan hopping", pourquoi pas ??? Et par curiosité, jetez un oeil sur mon post Etherpin, où je décris un "vlan hopping" qui marche très bien (en fait, qui marche parfaitement bien).

comprendre l'attaque par "double tagging"

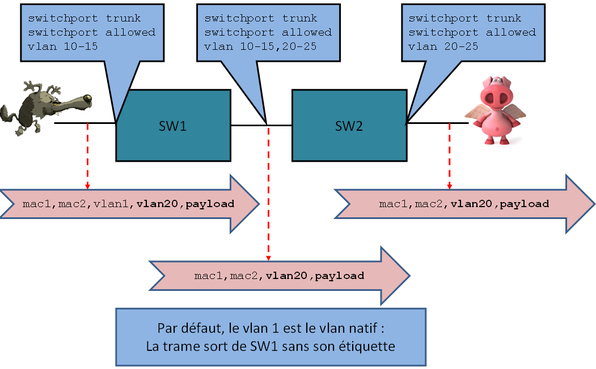

Comme vous le savez, le VLAN natif permet d’assurer la compatibilité entre les trames Dot1Q et les trames Ethernet natives. Une trame Ethernet native est acceptée dans le VLAN Natif. Par défaut, elle est retransmise sans étiquette Dot1Q.

Mais, comme disait un Corse célèbre, un petit dessin vaut mieux qu'un long discours… Alors voilà comment ça marche.

En résumé la victime reçoit des trames dans un VLAN qui n’est normalement pas accessible à l’attaquant. Mais, comme déjà indiqué, une réponse éventuelle de la victime ne parvient pas à l’attaquant. Cette attaque a donc un intérêt très limité.

A noter qu’on trouve sur la toile de nombreuses explications fantaisistes du fonctionnement de l’attaque. Il est souvent dit que SW1 supprime l’étiquette VLAN1 de la trame qui vient de l’attaquant. Cette erreur provient à l’origine d’un texte de Camille la Bille, qui avait écrit quelque chose comme « The first tag (which corresponds to the VLAN that the attacker is really a member of) is stripped off by a first switch the packet encounters, and the packet is then forwarded.» (cité depuis en.wikipedia.org). Comme si un switch allait dévétir une trame de son vlan ... Un jour peut-être j’irais rectifier ce wiki.

Docteur Ethernet vous salue bien !!!

credit images : © julien tromeur et © 3nko - fotolia.com

Depuis 2004, je m’occupe d'ingénierie de commutateurs Ethernet (switches en anglais). Comme je suis curieux de nature, j'ai voulu savoir ce qu'il y avait sous le capot ... et c'est là que j'ai vu tous ces protocoles qui ne nous veulent que du bien, mais qui posent d'inévitables questions de sécurité. Sont-ils fiables ? Peuvent-ils être trompés ? Il me semble que ce domaine est peu documenté, et que les informations disponibles sont souvent incomplètes, parfois erronées. Je désire vous faire partager mes connaissances qui s'appuient sur des tests en laboratoire ainsi que sur plusieurs centaines de machines opérationnelles.