La gestion des événements/incidents de sécurité de l'information constitue un élément essentiel du cycle de vie de la sécurité de l'information. cette démarche consiste à définir un ensemble de mesures techniques et organisationnelles pour faire face aux différentes menaces qui pèsent sur le patrimoine informationnel d'une organisation.

Dans cette perspective, le SIEM (pour Security Information and Events Management) essaie d'apporter un ensemble de moyens permettant d'agréger, normaliser, corréler, consolider, superviser, analyser, notifier et capitaliser les événements de sécurité de l'information.

SIEM, c'est quoi?

Le SIEM est la combinaison de deux briques : SEM (Security Event Management) et SIM (Security Information Management). La première brique (SEM) garantit la supervision temps réel ou quasi temps réel, la corrélation, le traitement des événements tandis que la seconde (SIM) fournit un moyen de rétention des informations, de support à l'analyse forensic et de reporting des données de logs.

En effet, derrière le mot SIEM, il y a un ensemble de moyens techniques qui permettent :

- la collecte et l'aggrégation des données d'une multitude de sources (réseau, serveurs, applications, etc.)

- la corrélation des événements

- la détection des événements de sécurité

- la notification du personnel

- la rétention des données

- l'élaboration des tableaux de bords

- etc.

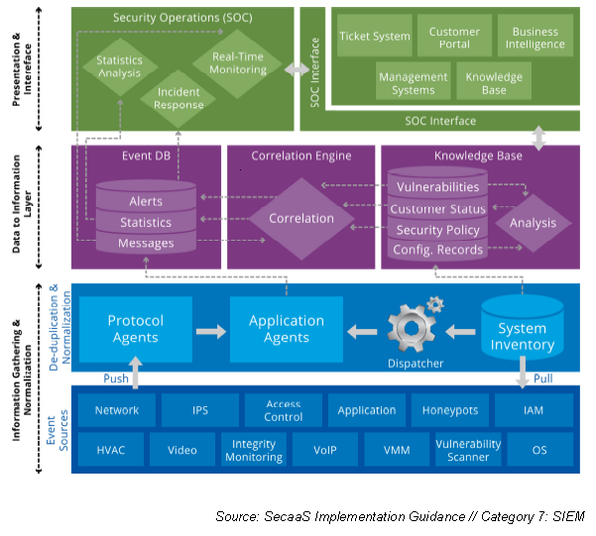

Mais aussi un ensemble de mesures organisationnelles pour définir les rôles et les responsabilités de chacun dans le cadre de la mise en place d'une démarche SIEM, et donc, un levier pour la gestion des opérations sécurité pour initier la mise en place d'un SOC (Security Operations Center) au sein d'une organisation. le schémas ci-dessus illustre l'architecture de réference SIEM comme présentée par le groupe de travail SecaaS de la CSA (Cloud Security Alliance).

SIEM, pourquoi ?

Le pourquoi du SIEM peut être résumé par cette phrase : "Everything the incident response program does, is a gap indicator of where the rest of security program has failed". De ce fait, la démarche SIEM apporte un double bénéfice aux entreprises du fait qu'elle constitue une tour de contrôle des événements de sécurité de l'information pour alimenter le processus de réponse aux incidents de sécurité mais aussi un moyen pour mettre le doigt sur le manque d'efficacité des contrôles de sécurité mis en place.

En outre, l'intérêt de cette démarche se confirme à travers les nouvelles tendances que connaît le marché des nouvelles technologies. Ces tendances consistent à concevoir des SI de plus en plus ouverts et accessibles everywhere, everytime par everydevice et traduisent la vision "entreprise étendue" dont on a commencé à parler il y a quelques années. Ceci, en permettant de renforcer le lien entre l'entreprise et son environnement externe (clients, partenaires, etc.) mais aussi son environnement interne avec ses collaborateurs par le biais d'initiatives BYOx et de solutions de mobilité qui ont commencé à voir le jour ces derniers mois.

Ainsi, les entreprises ont de plus en plus besoin de mettre en place un moyen pour centraliser la supervision et par conséquent la gestion des événements/incidents de la sécurité de l'information. Ceci, afin de faire face au volume exorbitant des événements de sécurité généré par l'introduction de ces nouvelles tendances mais aussi assurer la conformité par rapport aux exigences réglementaires relatives au reporting, à la rétention des logs, au droit à la notification, etc.

SIEM, Comment ?

A première vue, la mise en place d'une solution SIEM semble facilement réalisable. Du genre on met l'appliance sur le réseau et, coup de baguette magique, ça marche ! Quoique dans le monde réel, se lancer dans un projet d'une telle envergure nécessite de prendre les choses avec recul et répondre à plusieurs questions qui peuvent s'avérer décisives pour la réussite de la démarche.

- quels sont mes besoins en termes de gestion des événements/incidents de la sécurité de l'information ?

- quel est l'impact d'une non-détection des évenements/incidents de sécurité ?

- la solution SIEM est elle viable financièrement parlant ?

- un inventaire complet des actifs est-il disponible ?

- une gestion efficace des identités et des accès est-elle en place ?

- quel volume de données de logs à couvrir ?

- quels logs et quel niveau de granularité atteindre ?

- quelle est la capacité de stockage à mettre en place ?

- etc.

Toutes ces questions et bien d'autres nous permettent de prendre conscience de la complexité de la tâche et de la nécessité de bien préparer le terrain avant de se lancer dans une telle démarche.

un mot pour la fin

Cet article n'a pas pour vocation d'être exhaustif en termes de complétude de la présentation de la démarche SIEM. Ainsi, pour de plus amples informations, plusieurs standards et référentiels de bonnes pratiques comme

peuvent apporter des réponses afin de construire une démarche cohérente pour la prise en main et la gestion des événements/incidents de sécurité de l'information. Par ailleurs, la CSA identifie le SIEM comme une opportunité de développement pour les fournisseurs des services SecaaS (Security as a Service) à travers cette récente publication : SecaaS Implementation Guidance - Category 7 : SIEM.

En outre, il ne faut pas oublier que la mise en place d’un SIEM s’inscrit aujourd’hui dans une démarche globale de déploiement d’un service de type « Cybersecurity Opération Center », incluant des services de Gestion de crises, d’analyse post mortem, et de veille sur la menace…

Ayoub

crédit photo : © Tim Müller-Zitzke - Fotolia.com

Consultant au sein d'Orange Consulting, l'entité conseil d'Orange Business, je suis en charge d'accompagner notre clientèle pour intégrer la sécurité au coeur de ses projets et de son organisation. Je suis un passionné des systèmes d'information et des aspects techniques et organisationnels permettant de gérer leur fonctionnement de manière rationnelle et raisonnée. Mon crédo est : "Be yourself & more".