A l’occasion d’une nouvelle mise à jour ayant provoqué la parution de quelques filets de news, j’ai eu l’occasion de découvrir

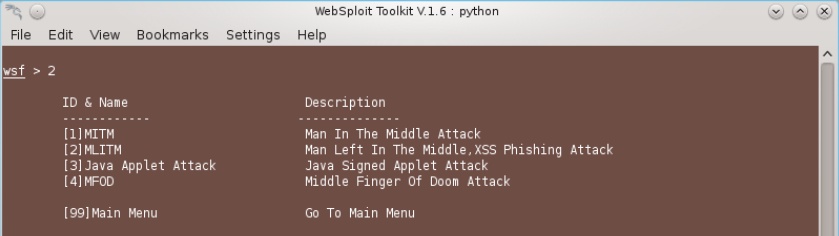

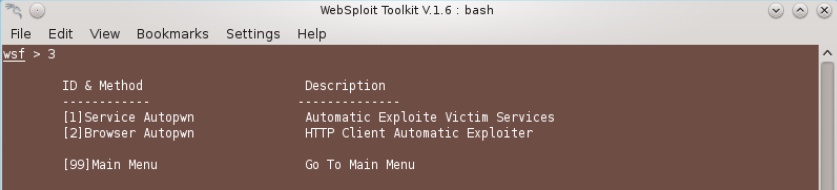

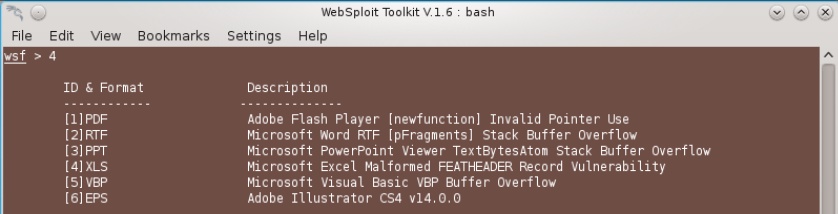

Le seul reproche majeur que je pourrais faire à cet outil, c’est un manque de documentation. Ainsi, si le menu 1 cible clairement le test de serveurs web et est bien automatisé, les menus 2, 3 et 4, qui donnent accès à de nombreuses attaques ne seront correctement interprétés que par des experts connaissant déjà les attaques nommées.

Ce point reste dommageable car il est alors difficile d’apprécier l’impact de l’action qui sera lancée en cas de sélection d’une attaque. Situation difficilement acceptable lorsque l’on travaille sur un environnement de production. Un passage en lab sera donc probablement une obligation pour maitriser l’outil et pouvoir l’intégrer dans la trousse à outil de l’auditeur.

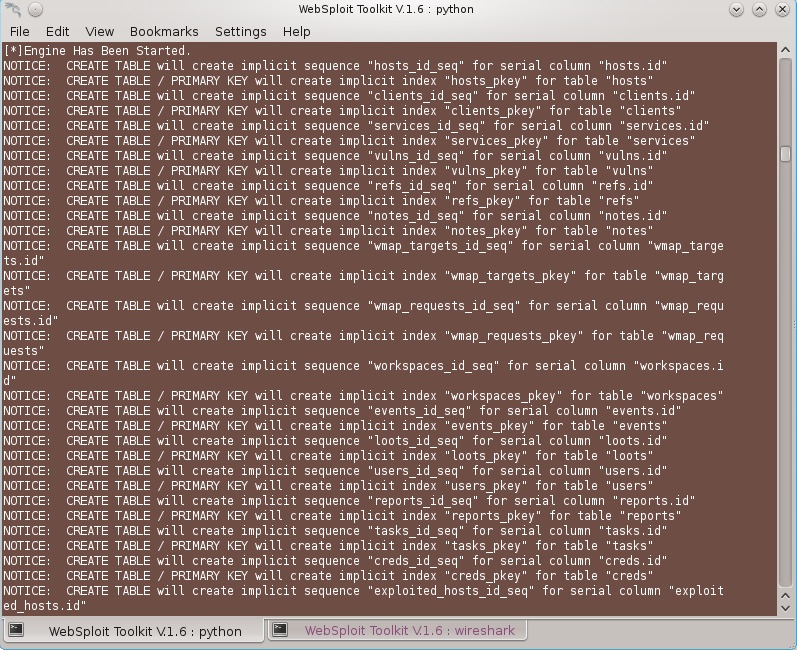

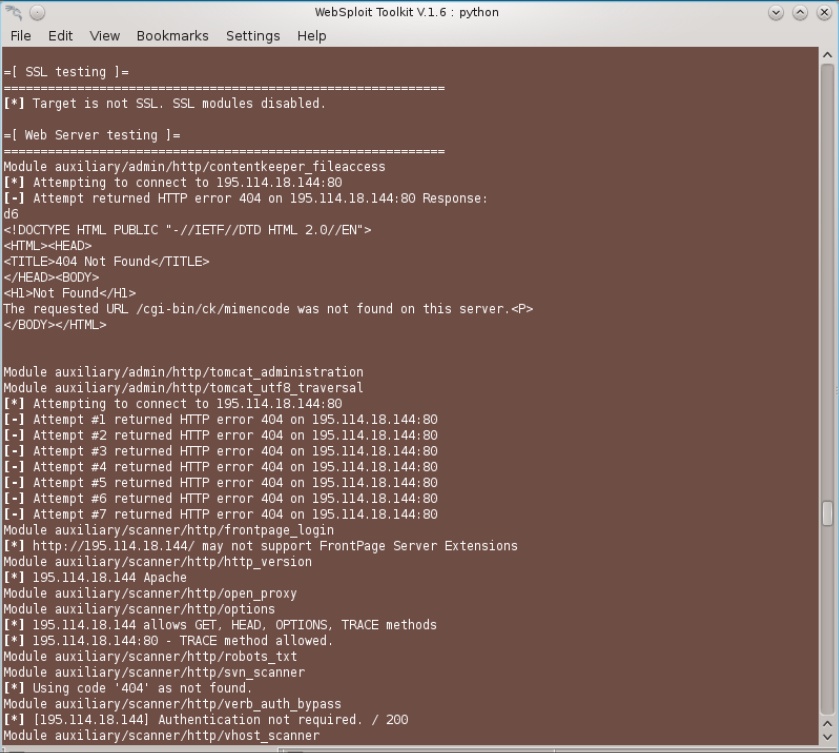

Enfin, si l’on revient sur le menu 1 dédié à l’identification de vulnérabilité sur les serveurs web, il est agréable de constater que l’utilisateur est totalement pris par la main et que metasploit, bien que moteur principal, est totalement transparent sauf pour les sorties de logs. Ce travail va même jusqu’à paramétrer les bases de données si l’initiation n’a pas encore été faite. Propre.

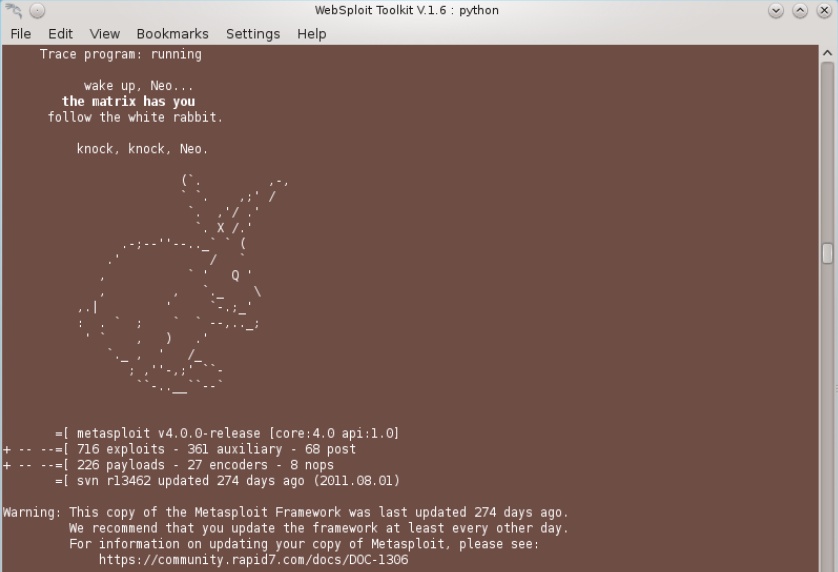

Une fois la base de donnée en ordre de marche, le script revient sur un mode de travail classique avec le lancement de metasploit (les dessins de bienvenu sont même conservés – i like !).

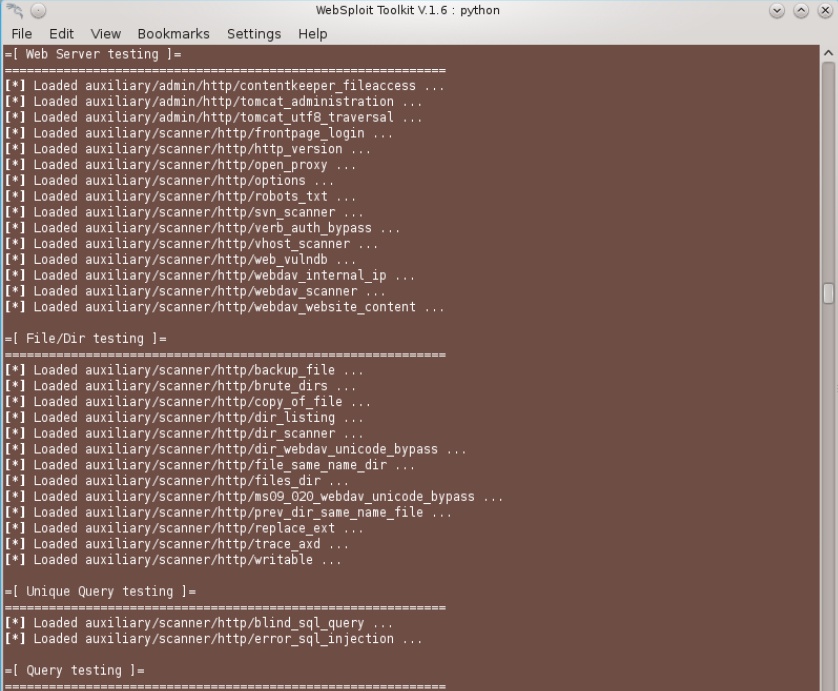

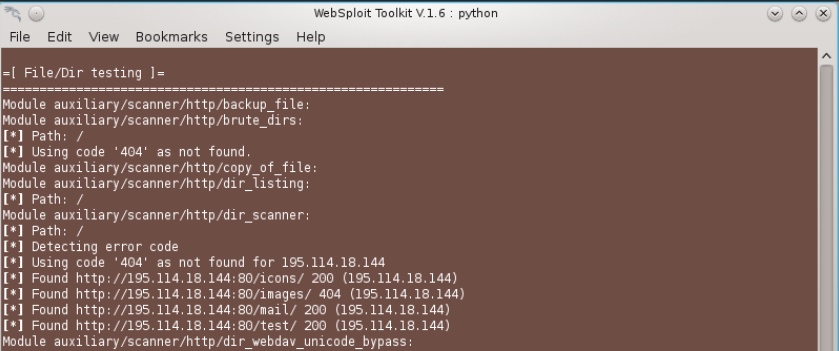

Il est donc possible de suivre le déroulement des tests en regardant l’ensemble des modules activés. Après examen, le travail me semble être bien réalisé et le temps gagné, comparé à un travail manuel avec metasploit, tout à fait significatif.

Bref, je trouve cet outil intéressant. S’il est certain que les auditeurs capés auront déjà réalisé par eux-mêmes les scripts de tests, les nouveaux arrivants ou les acteurs ponctuels pourront certainement y trouver un intérêt pour compléter le panel de tests.

Cedric

Membre actif de la communauté sécurité d'orange Business Services, je suis aujourd'hui en charge, au sein de l'équipe marketing « sécurité », de la bonne prise en compte de la sécurité dans nos offres traitant des communications sur IP, et cela du mode cloud à l'intégré classique. Un large périmètre pour rencontrer des problématiques complexes sur le plan technique comme sur le plan organisationnel. Bref, un océan de motivation pour toute personne qui marche au challenge et à l'envie d'apprendre.