Sécuriser une IT qui échappe à la DSI : un défi de poids

Le renforcement des menaces oblige les DSI à consolider la sécurité de leur SI. Or ceux-ci sont nombreux à souffrir d’une méconnaissance de leur patrimoine informatique. Ce phénomène trouve son origine dans le vieillissement des équipes et du parc informatique, la multiplication des déploiements décentralisés et les investissements réalisés par les métiers indépendamment de la DSI.

En effet, selon une étude de Forrester, les métiers influencent 65 % des décisions d’achat IT. Pour 29 % d’entre elles, les DSI ne sont pas impliqués du tout.

SI : un risque sécuritaire en hausse

Or, selon le « 2018 CIO Agenda Report » du Gartner, 95 % des DSI craignent une augmentation des menaces de cybersécurité et leur impact sur l’organisation. A cela, il est important également de considérer d’autres impacts potentiels tels que ceux sur le fonctionnement de leur IT et leur image de marque.

Ainsi, si les budgets IT sont enfin en hausse, de 2,0 à 5,1 % selon la région du monde, la majeure partie de ces augmentations pourraient être absorbées par la nécessaire couverture des risques.

Se faire accompagner pour réduire le risque : deux exemples concrets

Deux cas concrets se sont présentés à nous et ont abouti à des missions de conseil en amont de la définition d’une stratégie de sécurité du SI, voire de sa migration dans le cloud. Dans ces deux cas, la démarche conseil a permis de réduire le risque.

- Le premier a porté sur une entreprise internationale évoluant dans la sécurité physique des bâtiments. Présente en France via une dizaine d’usines et des agences de proximité, ainsi qu’à l’international, elle emploie 850 collaborateurs.

- Le second a concerné un cabinet d’ingénierie générale et technique du secteur de la construction, avec de multiples implantations locales, qui emploie 640 collaborateurs

Les DSI de ces deux entreprises sont confrontés à des problématiques de sécurité de leur système d’information et ont reçu la mission de la renforcer. Ils envisagent de basculer une partie ou la totalité de leur SI dans le cloud via un PRA.

Voyons ici la méthodologie-type de ces missions d’accompagnement telles que nous les avons pratiquées avec ces deux sociétés.

Inventaire et criticité

Avant d’envisager un tel projet, les DSI de nos deux entreprises ont dû s’assurer de la sécurité de leur informatique, des applications qui s’y exécutent, et des données stockées ou traitées. Ceci n’est pas simple car nous avons vu que la connaissance de l’existant fait souvent défaut. Ils ont donc recouru à une mission d’accompagnement qui s’est déroulée en 3 étapes.

1ère étape, cartographier le SI

La première étape de ces deux missions a porté sur la réalisation d’un audit exhaustif du patrimoine informationnel de l’entreprise. Les rendus de l’inventaire consistent en :

- Un schéma d’architecture technique et réseau pour mettre à jour le périmètre et donner une vision de l’infrastructure ;

- Un schéma d’urbanisation concrétisé par une carte des applications et des éditeurs ;

- Une matrice de flux qui décrypte les communications.

2ème étape, évaluer la criticité des applications

La seconde étape consistait à définir lacriticité des applications, des processus et de l’infrastructure. Réalisée au travers d’ateliers, elle impliquait les métiers, les équipes projets et développements, les équipes responsables des infrastructures et le DSI.

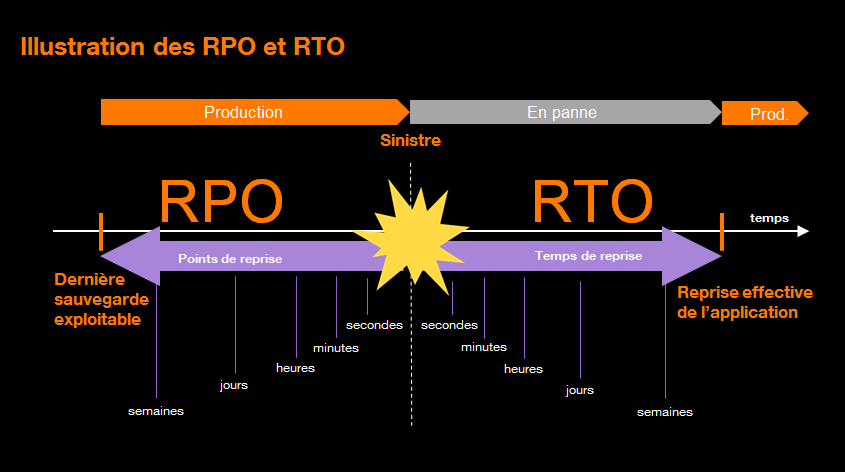

Nous avons défini cinq niveaux de criticité qui se répartissent autour du RTO (DMIA en français durée maximale d’interruption admissible) et du RPO (ou PDMA perte de données maximale admissible), avec la détermination des délais « acceptables » pour l’entreprise, ce qui à terme facilitera la mise en place du PRA.

Répartition des RPO et des RTO dans le temps.

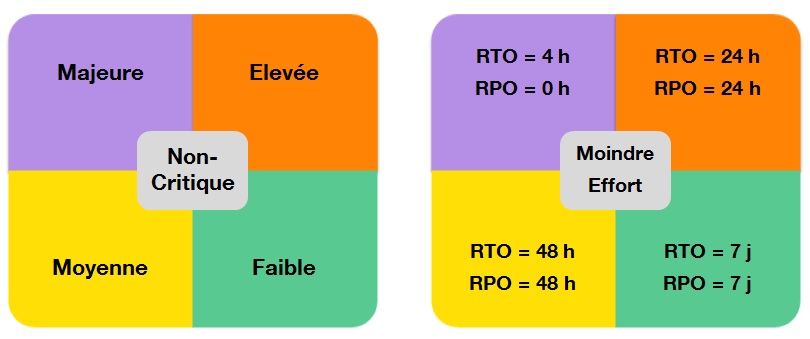

Les 5 niveaux de criticité sont les suivants :

- Majeur : RTO 4 heures – RPO 0 heure ;

- Élevé : RTO 24 heures – RPO 24 heures ;

- Modéré : RTO 48 heures – RPO 48 heures ;

- Faible : RTO 7 jours – RPO 7 jours ;

- Non critique : « moindre effort ».

Les 5 niveaux de criticité des applications et processus en fonction du temps

3ème étape : les recommandations

Ces travaux d’audit du SI et de qualification de la criticité des applications et des processus ont permis d’aboutir à des recommandations par les experts d’Orange Business .

Ces recommandations à court, moyen et long terme, portent par exemple sur les plateformes de PRA , la sauvegarde de données techniques avec réplication dans le cloud, ou encore sur la résilience des moyens télécoms et de communication pour sécuriser les réseaux et les flux.

En particulier, une des entreprises venait de recruter son DSI et elle faisait face à des pannes informatiques déclarées inadmissibles par la Direction Générale. La mission du DSI portait sur la mise en œuvre d’un PRA dans l’objectif de limiter les impacts financiers provoqués par ces incidents récurrents.

Les enseignements à tirer de ces missions

Avec la restitution des travaux accomplis et les recommandations des équipes d’Orange Business, les entreprises et leurs DSI ont accédé à court terme aux informations cruciales permettant la future sécurisation de leur SI. A moyen terme, cette mission rend possible la future transformation du SI dans le but de réaliser la transformation digitale de l’entreprise, pour laquelle un cloud ultra sécurisé est un passage obligé.

Impliqué depuis 15 ans dans l'IT de l'informatique scientifique spatiale, le conseil organisationnel en stratégie de transformation digitale des organisations et la Sécurité des Systèmes d'Informations et Télécommunications, je suis aujourd’hui Consultant Senior sur la Cloud Transformation des Practices Audit, Stratégie & Sécurité.